Hvv的小收获

设备——网盾K01

一点监控,全网阻断。网防G01系统会将监测到的安全事件上报至情报源,而每台网盾K01都会实时从情报源中获取情报IP,一旦监测到由情报IP发起的访问流量,就直接对其进行阻断封禁,因此所有网盾K01的情报信息都是新鲜井且同步的,这样就可以做到任意一-个网防G01节点发现问题IP,将实时通知所有边界部署的网盾K01设备,一旦发现问题IP入侵,立刻进行封堵,实现全网阻断的效果。

威胁情报类型

- 敌在攻我类

指黑客正面对我方发起漏洞扫描、暴力破解、SQL注入、后台猜解等攻击用到的IP地址、网络武器等情报信息

判断有没有通过注入或者跨站等等的方式对单位进行攻击,方式很多,就好像他们是在挖洞,你得及时发现,然后把他们bang了,虽然我也不知道我到时候上岗有没有权限bang哈哈哈

- 敌已控我类

指黑客攻陷我网络后,在被控设备中植入木马后门,由此产生的文件、回连IP/域名等情报信息。

攻击方发了一个钓鱼邮件或者链接,点进去了就被植入木马,攻击方就可以对网络进行提炼

- 溯源画像类

指通过攻击IP分析溯源、挖掘攻击线索,逆向分析攻击武器、关联攻击组织等手段, 刻田出的攻击者详情信息。

威胁情报的加工和画像

情报采集==>情报共享==>融合画像(在云中心进行)==>攻击分析(情报研判后认定它是一个情报IP后会把它同步到设备端,设备端再通过镜像过来的流量进行分析,匹配到的话就进行下一步)==>联防处置

一点监测 全网阻断 ==>我在A单位发现,马上同步到云中心,经过研判确定为情报了,直接全网推送,B单位、C单位等等都可以收到

实时检测 联防处置

分区分域 反弹防护

威胁情报应用

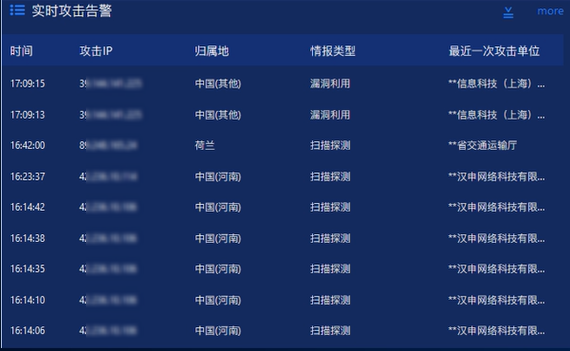

- 利用实时情报做攻击检测

"敌在攻我"的情况下,同步到设备端,设备端会及时对它进行阻断,云中心会把数据进行一个聚合,可以看到它最近的攻击单位等等一些可溯源的信息

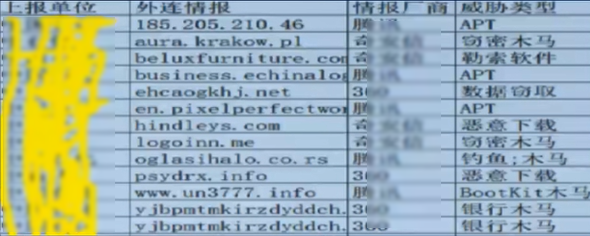

- 利用威胁情报做受控处联监测

内部主机命中了根据情报厂商提供的外联情报情况下,设备端会实时进行告警,并且建议用户进行主机的病毒查杀

- 威胁情报溯源

- 应用隐身(新功能)

- 绕弱口令登录检测

基于内部的算法(全数字)、口令字典

好家伙,登上K01账号后,被安排去负责SXF的AF平台,吃完中午饭后因为隔壁组大哥电脑不太行还是跟设备不兼容还是咋的,我就被安排进响应组了,重操K01哈哈哈哈哈哈哈

感觉跟封IP比起来,看流量的收获比较大,除了轻松啥都不是

xjw神酱紫hw,带带弟弟

Yeedo老师快来一起好叭