对服务器的一次入侵排查

因为前段时间站点一直过不了vx的审 老早就想彻查一下下了 刚好学到相关知识了 我们trytry

背景信息:以下情况是在CentOS 6.9的系统中查看的

情况一

入侵者可能会删除机器的日志信息,可以查看日志信息是否还存在或者是否被清空

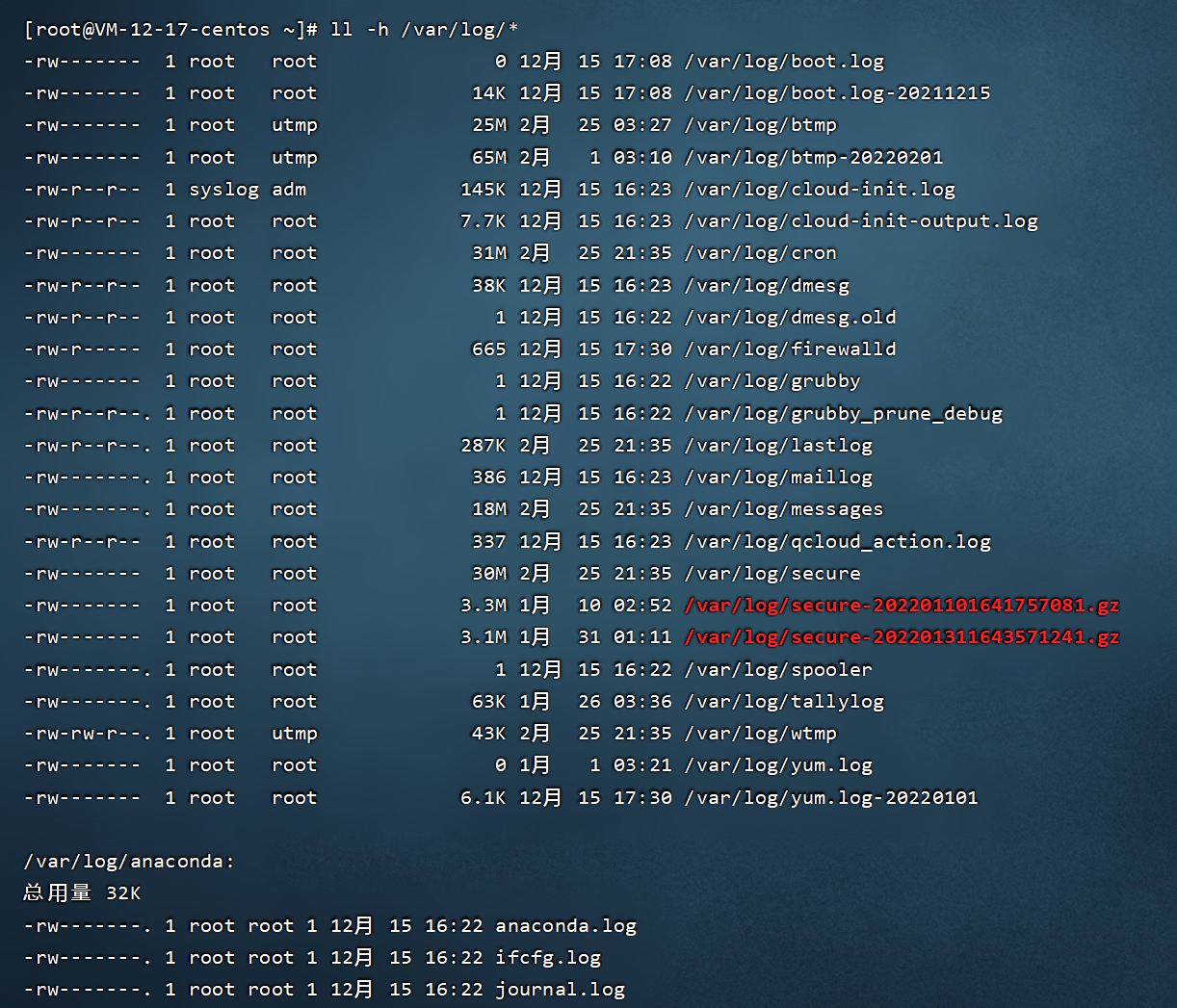

输入:ll -h /var/log/*

在这里出现了两个红色的文件,慌张了一下,咱就是随便试试就就就真的有???赶紧去请教大佬

大佬说去瞅瞅历史登录,马上照办

输入:lastlog

不慌,只有我寄几,后来了解一下那两个红的可能是打包的文件,所以会是红的,但是还是存在马在其他地方的可能性

情况二

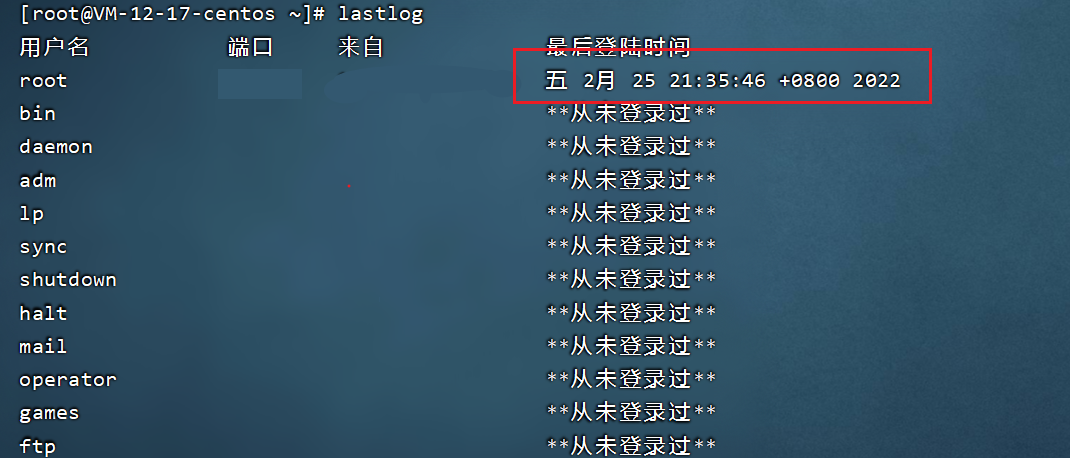

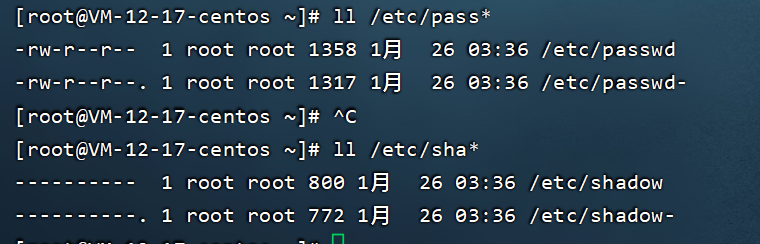

入侵者可能创建一个新的存放用户名及密码文件,可以查看/etc/passwd及/etc/shadow文件

输入:ll /etc/pass*

ll /etc/sha*

安全~

情况三

入侵者可能修改用户名及密码文件,可以查看/etc/passwd及/etc/shadow文件内容进行鉴别

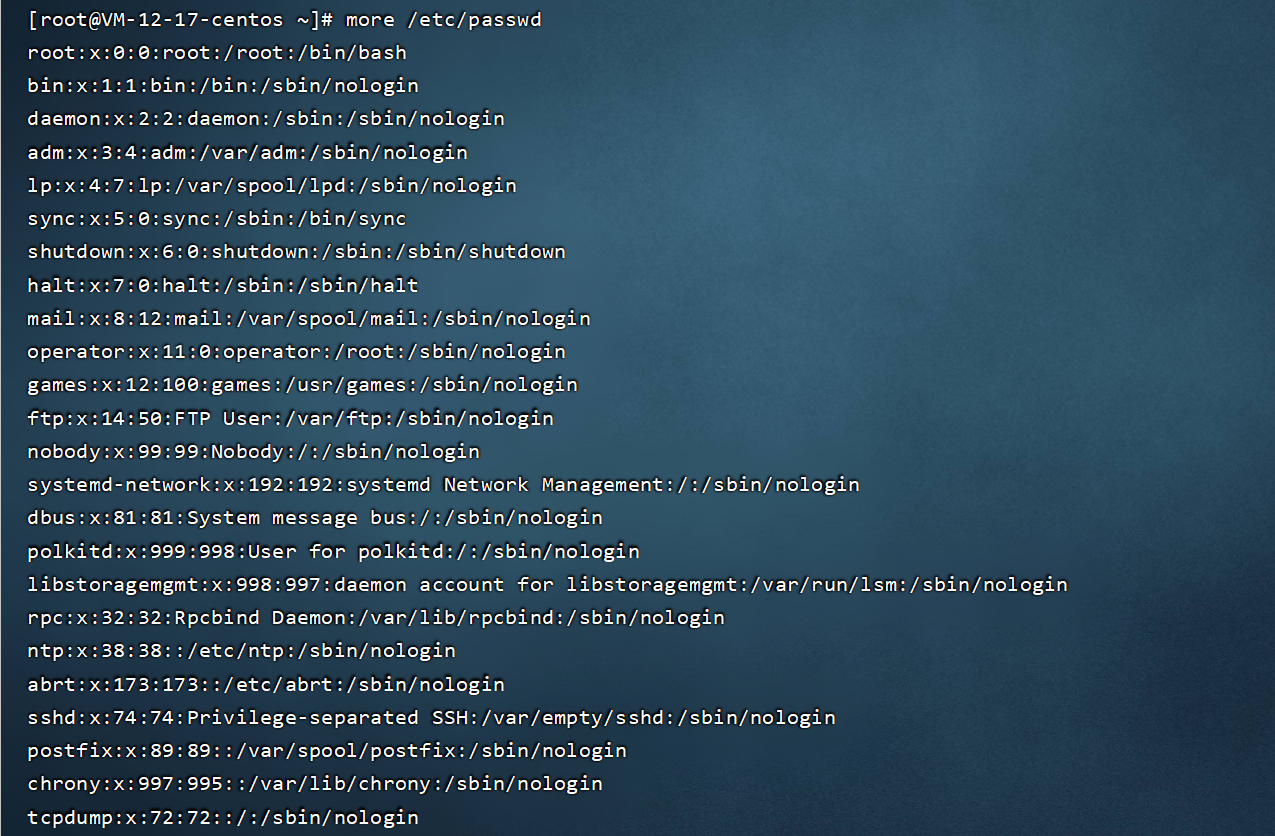

输入:more /etc/passwd //注意passwd后不要加/

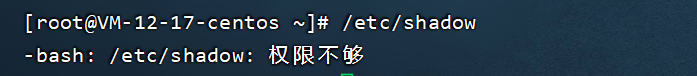

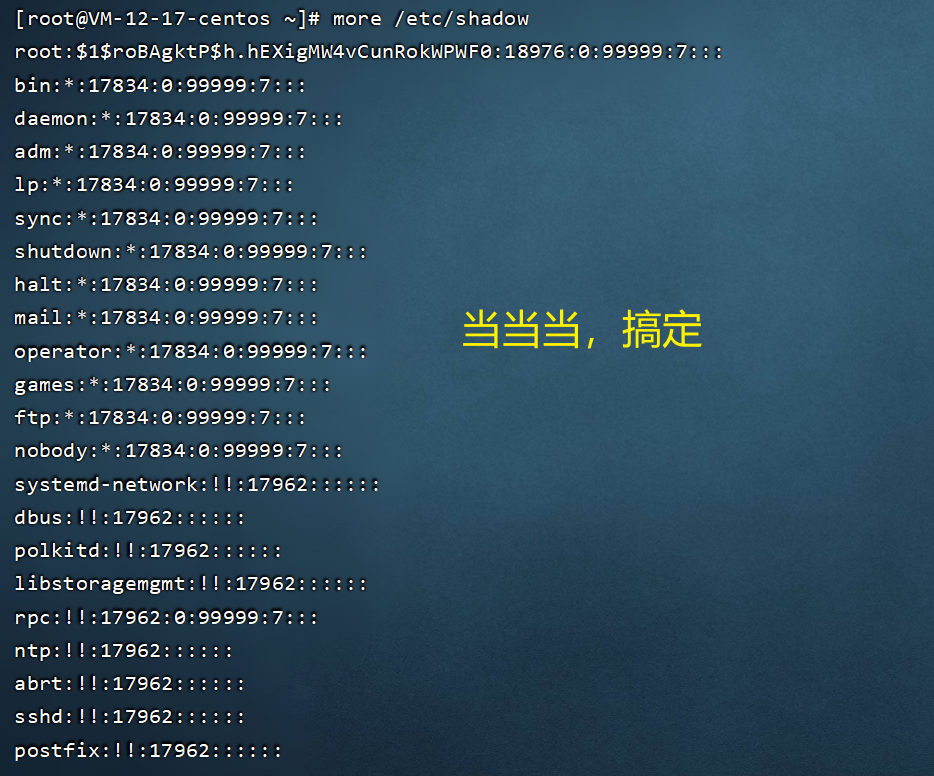

继续输入:more /etc/shadow

救命,他竟然说我权限不够,姐姐可是管理员

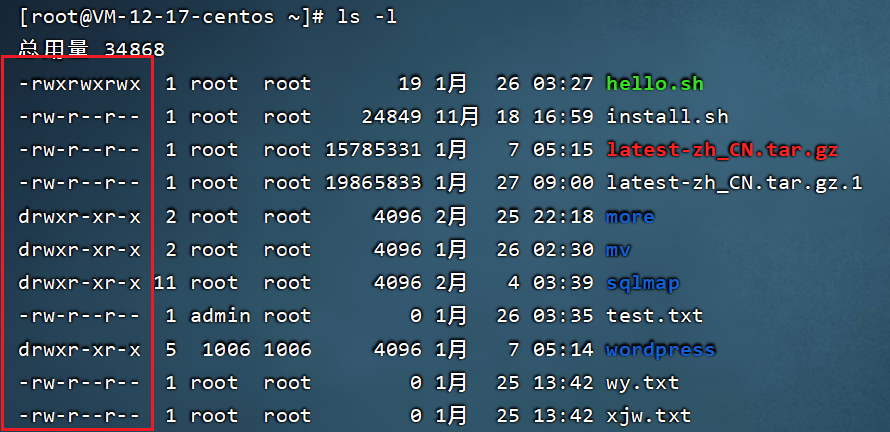

输入:ls -l //查看权限(是否可以写入)// 当然 这里输入ll也可

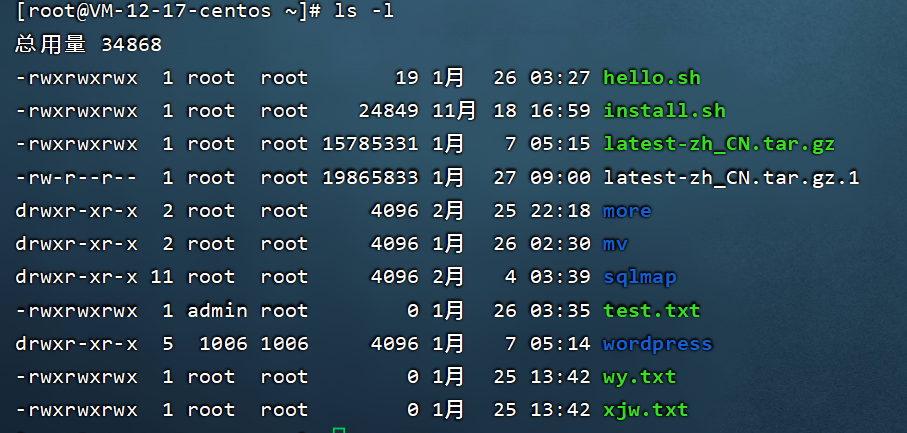

也不太清楚shadow文件藏在哪个里面,直接就把所以不可以写入的全开了权限

很奈斯,再次输入:more /etc/shadow

出来啦,这里也没什么毛病,就是浪费时间有点多hhh

遇到的小插曲

浅浅记一下怎么解决CentOS提示权限不足问题

执行文件时,CentOS提示权限不足,是因为文件没有执行权限

1、先su切换到root用户

2、输入ls -l(这是查看文件的详细信息),查看文件的权限

3、若看到有一项类似:“-wr--r-wr-”之类的,而没有“x”,证明文件没有可执行权限

4、加上可执行权限, 输入命令:“chmod 777 程序名”即可

再次执行文件,就不会提示权限不足了。

情况四

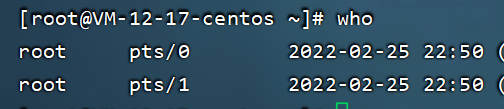

查看机器当前登录的所有用户,对应日志文件“/var/run/utmp”

输入:/var/run/utmp无大语,又权限不够,尝试用 su admin 改到admin登录(因为utmp是admin里的文件),但是,不知道密码就很卑微

差点root用户都回不来了,孩子吓飞了,蒜啦蒜啦

(23条消息) (彻底解决)linux忘记root密码怎么办!_sinat_38368658的博客-CSDN博客_linuxroot密码忘记了怎么办感觉这个文章说得还挺有道理的,有需要可以瞅瞅,这个在我这不适配hh

输入:who //成功

情况五

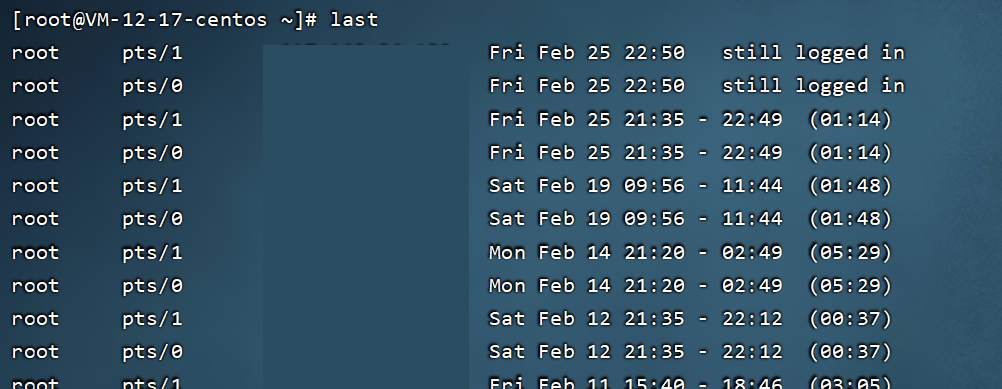

查看机器创建以来登陆过的用户,对应日志文件“/var/log/wtmp”

输入:last

情况六

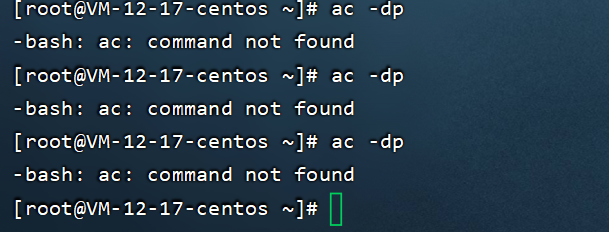

查看机器所有用户的连接时间(小时),对应日志文件“/var/log/wtmp”

输入:ac -p

试了三次不知道为啥不行,服务器有毒,那就放知识点先

ac命令

根据/var/log/wtmp文件中的登陆和退出时间报告用户连接的时间(小时),默认输出报告总时间

(1)-p:显示每个用户的连接时间

(2)-d:显示每天的连接时间

(3)-y:显示年份,和-d配合使用

情况七

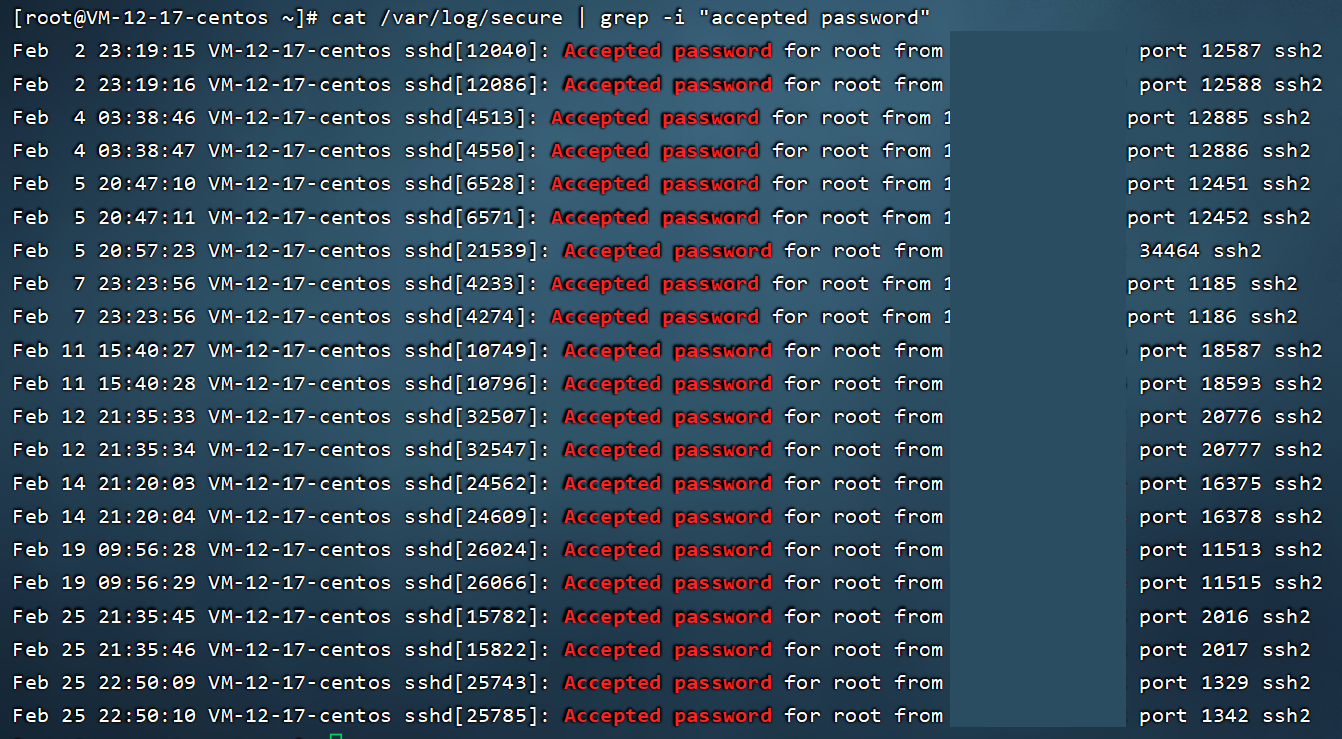

查看/var/log/secure日志文件,尝试发现入侵者的信息

输入:cat /var/log/secure | grep -i "accepted password"

哇去我直接吓一跳,一片红,calm down, calm down,请教学长去了,孩子慌了

然后马上去对一个个ip进行排查,要不然就是家里要不然就是学校,还好还好,虚惊一场

到最后也没查出啥,长舒一口气叭就是说,可能上次唯一的马是自己文件上传的文章里面带的,删了就没显示了,但是就是vx这个憨憨就是不让过审,不管他了

倒腾这么久,收获还挺多的,就当Linux语句的补充学习了哈哈哈哈

小总结

之前看到的,就放记事本里了,忘记是哪个大佬写的了救命

明确一件事情:已经被入侵,还是正在被入侵。

已经被入侵

一、目的已经达成,木马,后门均已销毁

- 既然知道被入侵,定位被入侵的时间点。

- 如果这个服务器是云服务器,对其进行快照。(目的,封存内存。)

- 当定位到时间点,查设备流量信息。找到木马链接信息。

- 查找系统内对应的日志,找到相关线索

- 如果日志被删除,因为机器快照已经建立。使用Winhex 对硬盘数据进行恢复。

二、目的没有达成,数据正在回传。木马,后门均在服务器上运行。

1.Volatility 内存取证 建立快照 提取内存 定位到shellcode 找到他的IP

- 如果他们使用常见的C2的工具,我们可以根据流量分析出入侵者的意图。

- 关闭服务器,或者在防火墙上 禁掉他们的IP。登录服务器,对shellcode进行移除。

- 重启以后进入安全模式,排查注册表 计划任务 服务 放大镜后门 shift后门。

正在被入侵

可能入侵者在尝试进行攻击的时候。

弱口令爆破。

1.弱口令爆破会产生日志,日志一定要采用远程日志系统,例如Linux的rsyslog。开启远程日志系统的好处:不怕日志被攻击者删除。

- 一定要找到入侵者的源IP,在防火墙下发阻断策略。。

评论已关闭