应急响应

常见的应急响应事件分类

web入侵:网页挂马、主页篡改、Webshell

系统入侵:病毒木马、勒索软件、远控后门

网络攻击:DDOS攻击、DNS劫持、ARP欺骗

网页挂马

把一个木马程序上传到一个网站里面,然后用木马生成器生成一个网马,放到网页空间里面,再加代码使得木马在打开网页时运行。

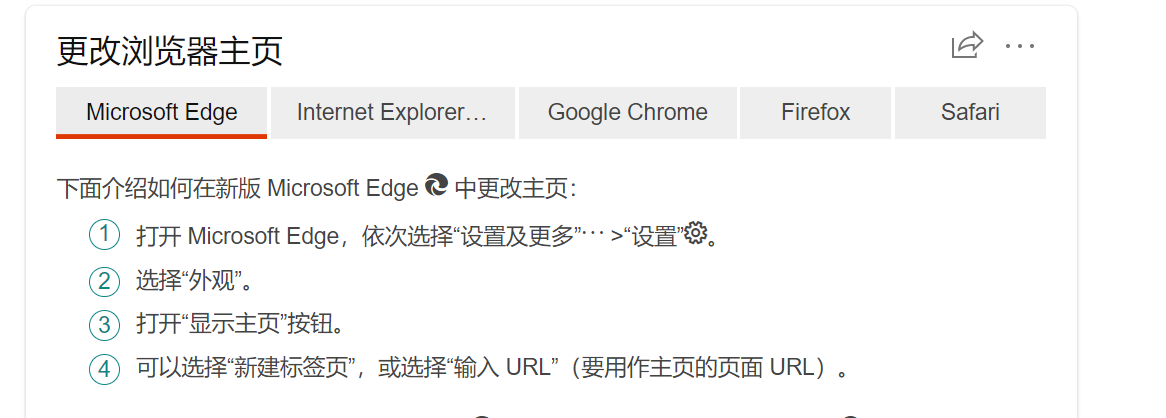

主页篡改

注册表篡改IE浏览器,浏览器快捷方式篡改,注册表篡改三方浏览器

这种应该属于其中一种,就是容易被乱七八糟的网站打扰,带来很多广告

Webshell

主要存在于Web攻击中的事后攻击环节,攻击者确认目标系统存在弱点后,通过有效构造攻击载荷获取了向目标应用投递恶意文件以及执行指令的能力

攻击者为了最大化挖掘0Day/Nday漏洞的价值,往往会在实现入侵后,在网站留下Webshell文件,作为后续持久化访问的载体工具,一遍进一步扩大渗透入侵的成果。

我的理解就是往网页里面放个一句话马,甚至编个码加密一下,之后就都可以通过蚁剑菜刀什么的连接一下控制

病毒木马

这个应该就比较显然了,范围很大来着的,不讲好了

勒索软件

原理

是一种流行的木马,通过骚扰、恐吓甚至采用绑架用户文件等方式,使用户数据资产或计算资源无法正常使用,并以此为条件向用户勒索钱财。

赎金形式包括真实货币、比特币或其它虚拟货币。有时即使用户支付了赎金,最终也还是无法正常使用系统,无法还原被加密的文件。

表现形式

- 锁定计算机或移动终端屏幕 。

- 借杀毒软件之名,假称在用户系统发现了安全威胁,令用户感到恐慌,从而购买所谓的“杀毒软件”。

- 计算机屏幕弹出的提示消息,称用户文件被加密,要求支付赎金。

好家伙,原来看到这个名词的时候还以为此勒索非彼勒索,没想到纯纯奸商,温州人第一个不服

远控后门

查了好多好像都是教你怎么黑过去的,应该就字面意思叭,远控+后门,我们的向日葵和todesk什么的可以让两台电脑连在一起,并且其中一台作为控制端,这时候如果有个人不怀好意,留个后门什么的,就容易嗝屁

DOS攻击

DOS又称"拒绝服务"

DOS攻击的目的是使计算机或网络无法提供正常的服务。

最常见的DOS攻击有计算机网络带宽攻击和连通性攻击。

简单来说就是——攻击者利用网络协议的缺陷或者直接通过野蛮手段耗尽被攻击对象的资源,让被攻击者的计算机和服务器无法提供正常的服务或被访问,甚至使目标系统服务系统停止响应甚至崩溃。

我用大量流量来要求你为我提供服务,所以你不能给其他人提供服务,就是"拒绝服务"

DDOS攻击

Distributed Denial of service,即分布式拒绝服务攻击,很多DOS攻击源一起攻击某台服务器或某个网络,就组成了DDOS攻击。

将多台计算机联合起来作为攻击平台,通过远程连接利用恶意程序,对一个或多个目标发起DDoS攻击,消耗目标服务器性能或网络带宽,从而造成服务器无法正常地提供服务

还有个DOS攻击来着,两个好像都是疯狂往服务器发送不能接收到的命令,服务器就一直运转直到超时,再继续解决下一个恶意命令,直接最后累死,导致服务器崩溃,然后正常的SYN包反而进不来了,大冤种

表现形式

攻击网络宽带资源

直接攻击

使用大量的受控主机向被攻击目标发送大量的网络数据包,以占满被攻击目标的宽带,并消耗服务器和网络设备的网络数据处理能力,达到拒绝服务的目的。

主要方法有ICMP/UDP洪水攻击和UDP洪水攻击两种。

发射和放大攻击

发射攻击又被称为DRDOS(分布式反射拒绝服务)攻击,是指利用路由器、服务器等设施对请求产生应答,从而反射攻击流量并隐藏攻击来源的一种分布式拒绝服务攻击技术。

主要方法有ACK反射攻击、DNS放大攻击两种

ACK反射攻击

攻击者将SYN的源IP地址伪造成被攻击目标的IP地址,服务器的应答也就会直接发送给被攻击目标,攻击者可以通过受控主机向大量不同的服务器发送伪造源IP地址的SYN请求,从而使服务器响应的大量ACK应答数据涌向被攻击目标,占用目标的网络宽带资源并拒绝服务。

攻击链路

攻击的目标并不是作为互联网断点的服务器的宽带资源,而是骨干网上的链路的宽带资源,对链路进行攻击的一种典型的方式是Coremelt攻击。攻击者通过traceroutes等手段来判断各个僵尸主机和将要攻击的链路之间的位置关系,并根据结果将僵尸主机分为两个部分,然后,攻击者控制僵尸主

机,使其与链路另一侧的每一台僵尸主机进行通信并收发大量数据,这样,大量的网络数据包就会经过骨网上的被攻占链路,造成网络拥堵和延时。

简单来说就是——我是攻击者,我现在不打你,我打你的服务器,或者把你的链路给删了,那么传输速度也就会变慢了

攻击系统资源

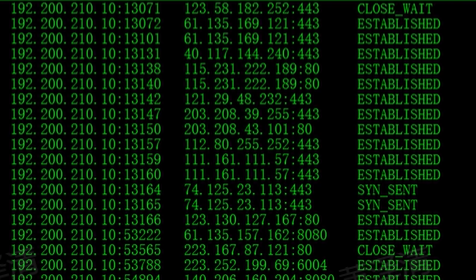

SYN洪水攻击

SYN洪水攻击就是攻击者利用受控主机发送大量的TCP SYN报文,就一直不给回应,然后服务器就会等我5s~10s,使服务器打开大量的半开连接,占满服务器的连接表,我就一直不发,我如果发了1w个包,你就要等待我1w个5s,一旦你所有的端口都打开等待我(一整个就是romantic好吧),从而影响正常用户与服务器建立会话,造成拒绝服务。

判断方法

输入:netstat -an一、查看SYN-RECV连接数是否特别多

二、抓包发现存在大量的SYN包,且没有ACK回应包

处理方法

使用iptables封锁最大嫌疑攻击的IP或IP号段 但是存在缺陷——DDOS攻击要封的IP太多了,效率低下

iptables -A INPUT-s 173.0.0.0/8 -p tcp -dport 80-j DROP加入防火墙黑名单

使用浏览器清洗设备 也不能百分百有效

其实一般浏览器没什么价值的,人家也不会没事干花大价钱neng你~

PSH+ACK洪水攻击

很相似,不管它

攻击应用资源

攻击DNS服务

攻击方法主要有DNS QUERY洪水攻击和DNS NXDOMAIN洪水

DNS QUERY洪水攻击

攻击者利用大量受控主机不断发送不同域名的解析请求,那么DNS服务器的缓存会被不断刷新,而大量解析请求不能命中缓存又导致DNS服务器必须消耗额外的资源进行迭代查询,这会极大的增加DNS服务器的资源消耗,导致DNS响应缓慢甚至完全拒绝服务。

DNS NXDOMAIN洪水

这跟DNS QUERY的区别就在于——这个是查询一个真实存在的域名,而DNS QUERY是查询一个不存在的、假的域名,一直查同一个域名也会使DNS服务器的缓存被大量NXDOMAIN记录填满,达到相同效果

攻击WEB服务器

HTTP洪水攻击

攻击者利用大量的受控主机不断的向web服务器发送恶意大量HTTP请求,要求web服务器处理

Slowloris攻击

攻击者在发送HTTP GET请求时,缓慢的发送无用的header字段,并且一直不发送"rnrn"结束标志,长时间占用与web服务器的连接并保证该连接不被超时中断

DOS攻击跟DDOS攻击的区别

- DOS攻击是一对一进行攻击,而(DDOS攻击是很多个主机集合起来对一个服务器发起攻击

- 遇到DOS攻击只需要找到相应的攻击者,把他拉黑就好;但是遇到DDOS攻击就很难防御

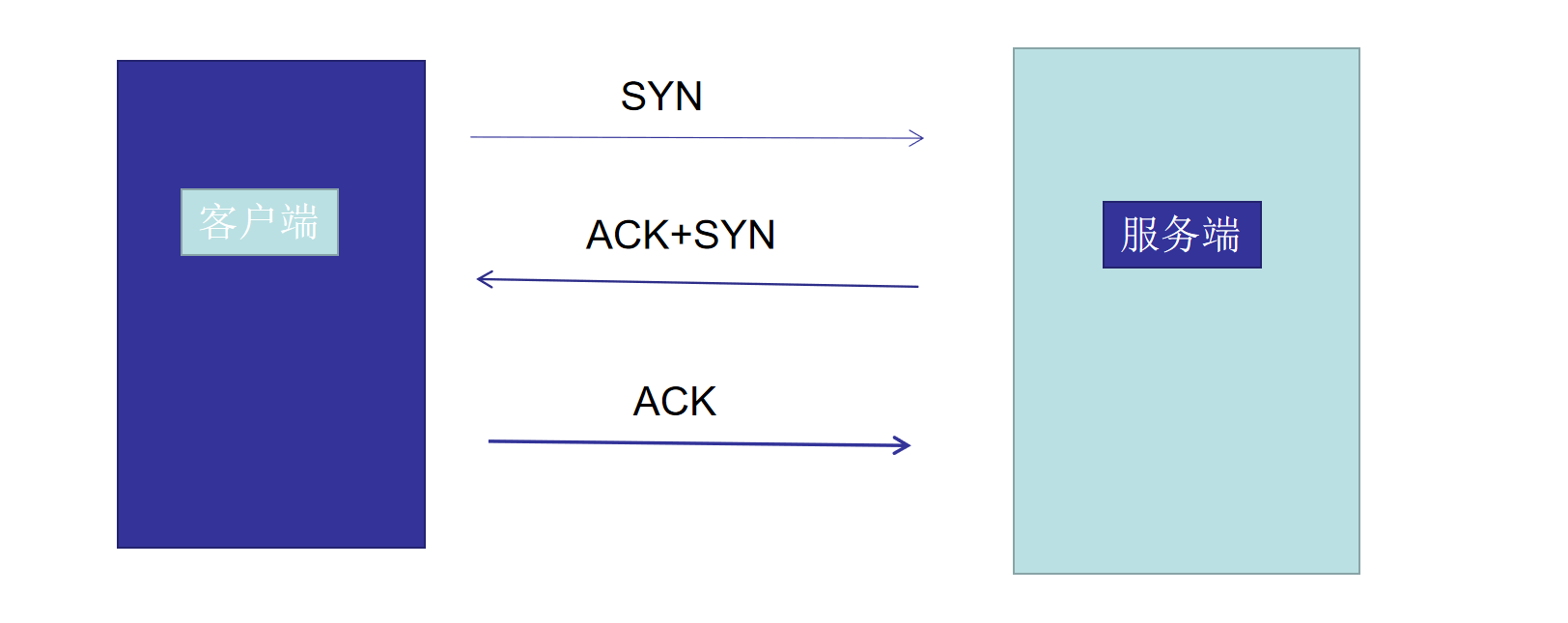

TCP三次握手

过程以及对应的状态转换

(1)客户端向服务器端发送一个SYN包,包含客户端使用的端口号和初始序列号x;

(2)服务器端收到客户端发送来的SYN包后,向客户端发送一个SYN和ACK都置位的TCP报文,包含确认号xx1和服务器端的初始序列号y;

(3)客户端收到服务器端返回的SYNSACK报文后,向服务器端返回一个确认号为yy1、序号为xx1的ACK报文,一个标准的TCP连接完成。

救命,孩子真的不会画图哈哈哈哈哈哈哈哈哈哈哈哈

CC攻击

跟DDOS攻击差不多,但是DDOS攻击会使用协议方面的漏洞,比如ACK、Web等,但是CC攻击就很粗暴,就是正常访问,但是会利用好多台(十几台、几百台什么的)就很单纯正常访问,孩子能有什么坏心思

攻击的种类有三种,直接攻击,代理攻击,僵尸网络攻击

判断方法跟DDOS差不多,还可以查询Web日志——路径一般在:C:\WINDOWS\system32\LogFiles\HTTPERR目录下的httperr1.log(记录Web访问错误)的日志文件中

攻击防御

取消域名绑定

打IIS管理器"定位到具体站点,右键"属性"打开该站点的属性面板,点击IP地址右侧的"高级"按钮,选择该域名项进行编辑,将"主机头值"删除或者改为其它的值(域名)

域名欺骗解析

如果发现针对域名的cc攻击,我们可以把被攻击的域名解析到127.0.0.1这个地址上。我们知道127.0.0.1是本地回环IP是用来进行网络测试的,如果把被攻击的域名解析到这个IP上,就可以实现攻击者自己攻击自己的目的,这样他再多的肉鸡或者代理也会宕机,让其自作自受。另外,当我们的Web服务器遭受CC攻击时把被攻击的域名解析到国家有权威的政府网站或者是网警的网站,让其网警来收拾他们。现在一般的Web站点都是利用类似"新网"这样的服务商提供的动态域名解析服务,大家可以登录进去之后进行设置。

当时的感慨哈哈哈哈哈哈哈哈哈哈哈哈哈

更改Web端口

一般情况下Web服务器通过80端口对外提供服务,因此攻击者实施攻击就以默认的80端口进行攻击,所以,我们可以修改Web端口达到防CC攻击的目的。运行IIS管理器,定位到相应站点,打开站点"属性"面板,在"网站标识"下有个TCP端口默认为80,我们修改为其他的端口就可以了。

加入防火墙黑名单

我们通过命令或在查看日志发现了CC攻击的源IP,就可以在防火墙置上将该IP加入黑名单,从而达到防范IIS攻击的目的。

优化代码

限制手段

完善日志

主要是为了分析出攻击者是谁

DNS劫持

原理

DNS劫持又称域名劫持,是指通过某些手段取得某域名的解析控制权,修改此域名的解析结果,导致对该域名的访问由原IP地址转入到修改后的指定IP,其结果就是对特定的网址不能访问或访问的是假网址。 如果可以冒充域名服务器,然后把查询的IP地址设为攻击者的IP地址,这样的话,用户上网就只能看到攻击者的主页,而不是用户想要取得的网站的主页

开个百度,整个网页都被强制跳转到XX娱乐城去了,这就是典型的DNS劫持

这个攻击者要花钱买流量来攻击你的网站

DNS:域名与IP之间相互映射的服务(把某一个域名翻译成一个IP)(官方原理如下:

DNS服务器作为域名和IP地址相互映射的分布式数据库。该通信过程中基于UDP协议的一种应用层协议。

DNS劫持的前提是攻击者控制了网关(路由器,交换机,运营商)。一般情况下,在同一个局域网下,使用

ARP欺骗就可以达到该效果。

举个栗子:我是攻击者,我想知道你QQ空间的账号密码,那我劫持了你的网关,并且制作了一个假的QQ空间的网站来钓鱼(小声bb:海后退休了已经),然后你往这个网站里输入正确的账号密码,那我就得手了

目的

钓鱼

DNS劫持防范

1.使用SSL(HTTPS)进行访问Web资源

2.选择安全性高的DNS服务器节点

3.加速运营商DNS缓存的记录获取刷新的时间及数据

解决方法

1.首先,遇到网页劫持的情况,不要直接向工信部投诉。按照流程,先向运营商投诉,无效后投诉到工信部,才会被受理

工信部投诉电话:010-12300

2.修改路由器密码

3.手动修改DNS

DNS是什么 dns被劫持了如何解决【详解】 - 知乎 (zhihu.com)

ARP欺骗

在局域网中通信时使用的是MAC地址,而不是常见的IP地址。所以在局域网的两台主机间通信时,必须要知道对方的MAC地址,这就是ARP协议要做的事:将IP地址转换为MAC地址。

- 1.主机A要和主机C通信,主机A发出ARP包询问谁是192.168.1.3?请回复192.168.1.1。

- 2.这时主机B在疯狂的向主机A回复,我是192.168.1.3,我的地址是0A-11-22-33-44-02。

- 3.由于ARP协议不会验证回复者的身份,造成主机A错误的将192.168.1.3的MAC映射为0A-11-22-33-44-02。

看不太明白,疯狂回复自己是谁的行为就很迷惑

ARP原理

ARP(Address Resolution Protocol)地址解析协议,是一种将IP地址转化成物理地址的协议。

ARP具体说来就是将网络层(也就是相当于OSI的第三层)地址解析为数据链路层(也就是相当于OS的第二层)的物理地址(注:此处物理地址并不一定指MAC地址)

ARP协议要做的事:将IP地址转换为MAC地址

分类

- 主机欺骗:欺骗对象为主机。下面的栗子,主机B欺骗局域网中的主机A

- 2.网关欺骗:欺骗对象为网关,可以获得其他主机的进流量。

主机欺骗举个栗子:

| 主机 | IP | MAC |

|---|---|---|

| A | 192.168.1.1 | 0A-11-22-33-44-01 |

| B | 192.168.1.2 | 0A-11-22-33-44-02 |

| C | 192.168.1.3 | 0A-11-22-33-44-03 |

1.主机A要和主机C通信,主机A发出ARP包询问谁是192.168.1.3 ? 请回复192.168.1.1

2.这时主机B在疯狂的向主机A回复,我是192.168.1.3,我的地址是0A-11-22-33-44-02

3.由于ARP协议不会验证回复者的身份,造成主机A错误的将192.168.1.3的MAC映射为0A-11-22-33-44-02。

攻击现象

情况一、当局域网内某台主机感染了ARP病毒时,会向本局域网内(指某一网段,比如:10.10.75.0这一段)所有主机发送ARP欺骗攻击谎称自己是这个网端的网关设备,让原本流向网关的流量改道流向病毒主机,造成受害者不正常上网。

情况二、局域网内有某些用户使用了ARP欺骗程序(如:网络执法官,QO盗号软件等)发送ARP欺骗数据包,致使被攻击的电脑出现突然不能上网,过一段时间又能上网,反复掉线的现象。

找出ARP病毒源

1.使用wireshark抓包分析

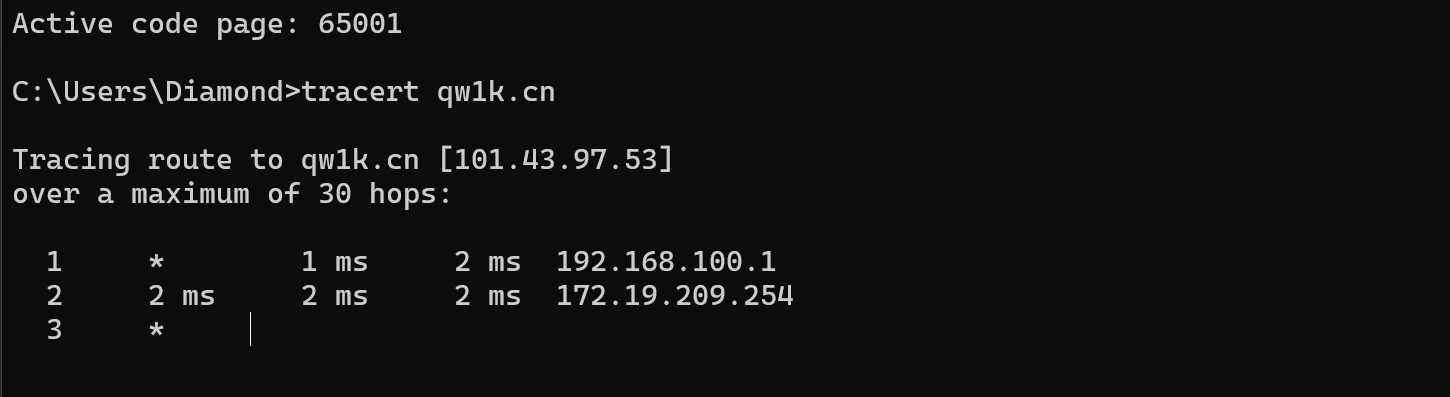

2.使用tracert命令查看下一跳

攻击防御

方法一

一旦发现自己主机存在上面提到的被攻击现象

输入:arp -d //清空主机的ARP表(将hostname的MAC由ARP table当中删除)命令成功执行后尝试再次进入网页,看看能不能正常登录了,如果可以,就说明真的是遭到arp攻击

这里是因为是普通用户权限,所以不行

方法二

个人防火墙、安装ARP防火墙做安全防御

方法三

绑定网关mac地址(编写一个批处理文件A.bat内容如下:@echo off arp -d arp -s网关ip网关mac执行)——ARP双向绑定

PC1和PC2通信双方都静态绑定对方的IP和MAC映射,即便收到ARP欺骗包,由于静态绑定的ARP映射条目优先级高于动态学习到的,所以可以保证不被欺骗

这个也太搞笑了,附链接图解ARP协议(三)ARP防御篇-如何揪出“内鬼”并“优雅的还手” - csguo - 博客园 (cnblogs.com)

命令语法

arp -[nd] hostname

arp -a hostname(IP) Hardware_address选项与参数:

-n:将主机名以IP的形式显示。

-d:将hostname的MAC由ARP table当中删除。

-s:设定某个IP或hostname的MAC到ARP table表格

评论已关闭