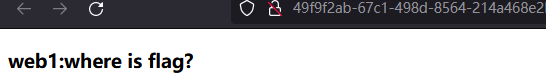

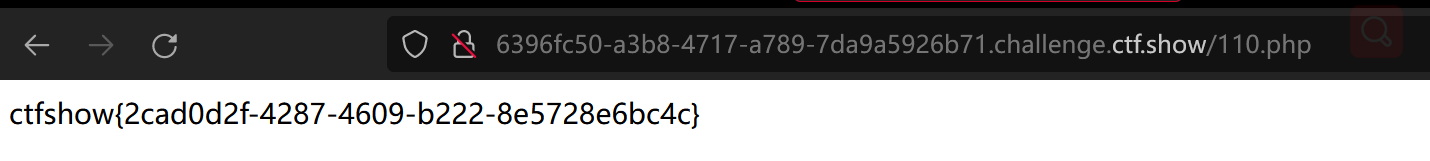

web-1

看到题目,好像在挑衅我

打开页面源代码,康康要干啥

flag就就就得到了,如此easy~

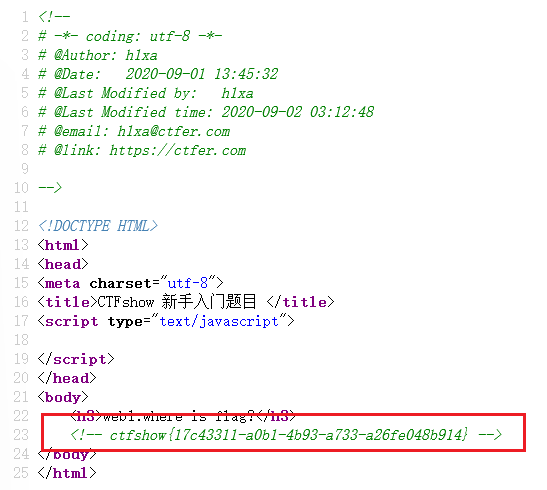

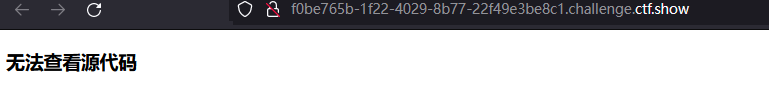

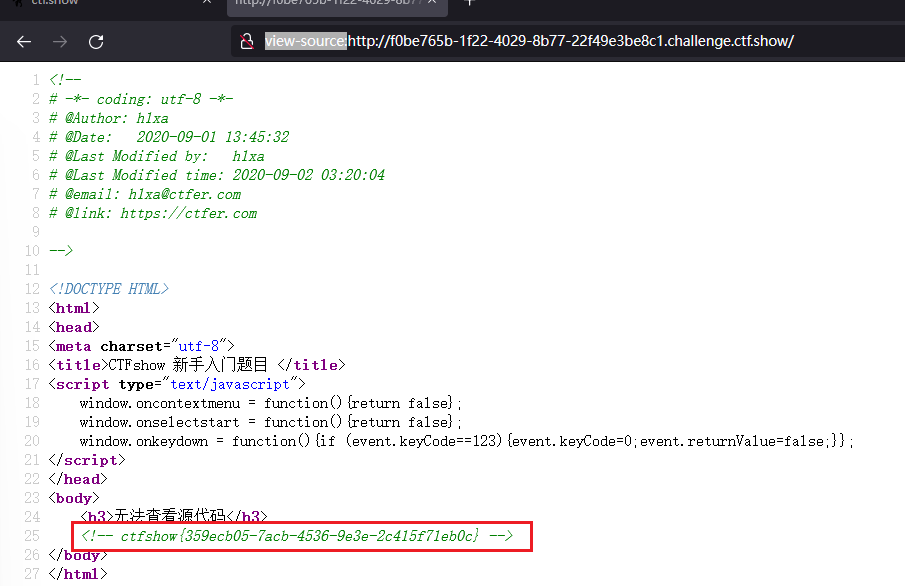

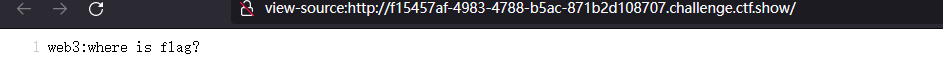

Web-2

被拦截了的说,右击也没有东西弹出来

这时候就要用到一个小知识点了——在URL前面加一个view-source:

flag就就就又到手了

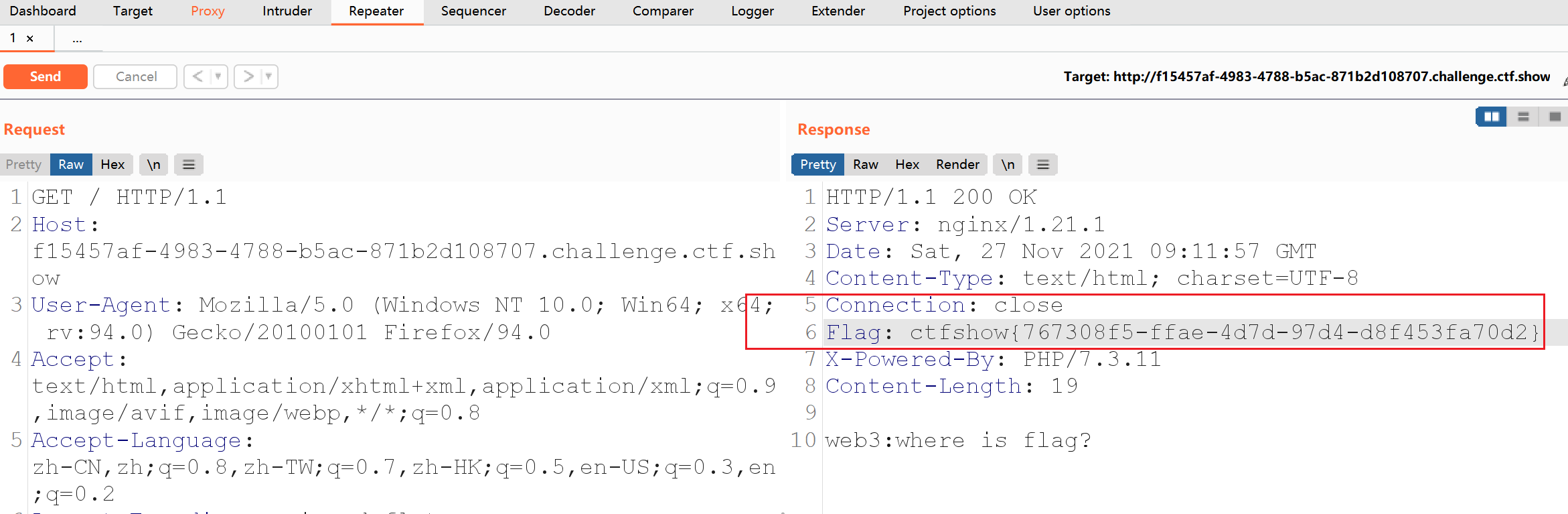

Web-3

熟悉的场景

但是这时候他不让你看源代码了

抓个包

又出来了就

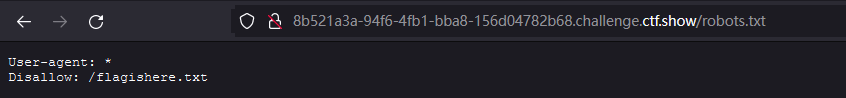

Web-4

看出来了,就层层升级,源代码和抓包都阵亡

然后就又有个小知识点appear了

robots.txt文件的作用:

1、屏蔽网站内的死链接

2、屏蔽搜索引擎蜘蛛抓取站点内重复内容和页面

3、阻止搜索引擎索引网站隐私性的内容

robots.txt文件需要注意的最大问题是:必须放置在一个站点的根目录下,而且文件名必须全部小写。

In conclude,学爬虫一定会涉及到robot.txt这个文件,访问网站域名+ / + robot.txt ,即可访问这个文件。

对了,robot.txt和robots.txt都试一下,有些要前者,有些后者的

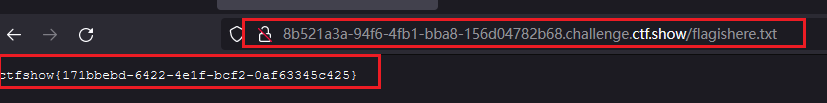

就出来了个disallow的网址,我们查找一下

flag就就就出来了

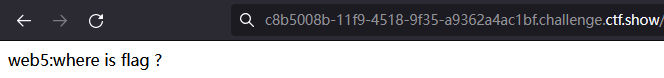

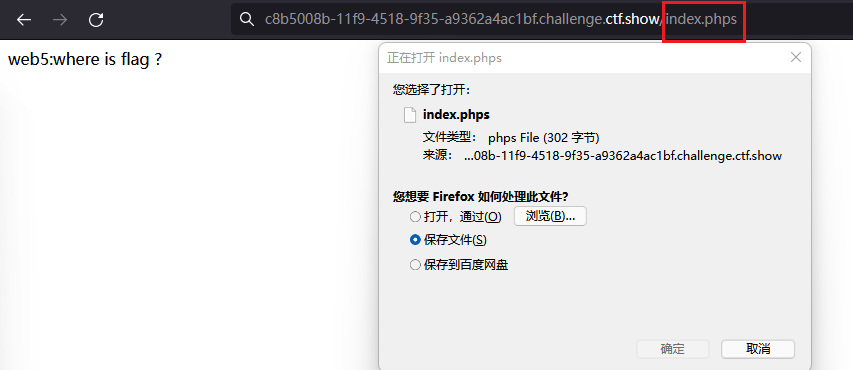

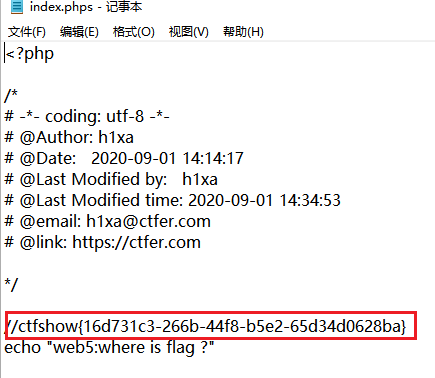

Web-5

一样一样的,根据提示

就用 index.phps 试一试,不要问为啥,就记住

访问index.phps下载备份文件

okkkkk

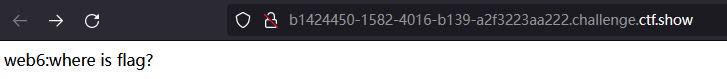

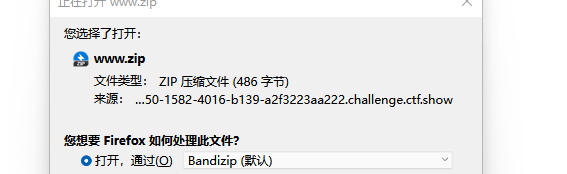

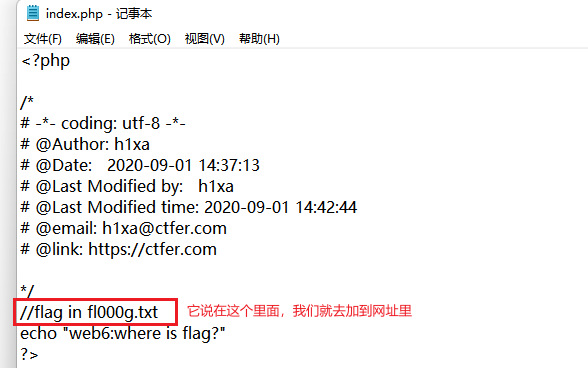

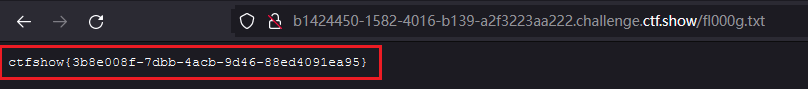

Web-6

还是一样,根据题目提示输入/www.zip

下载后解压一下,

记得要把www.zip删了先哈

搞定

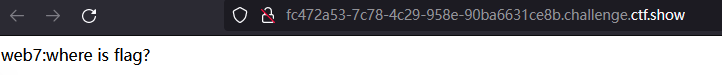

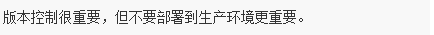

Web-7

诶 根据提示

新知识点get一下 在域名地址后面加上 .git/index.php

就就就出来了

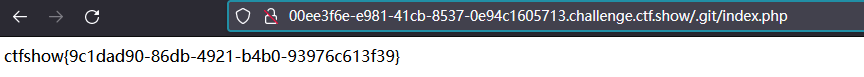

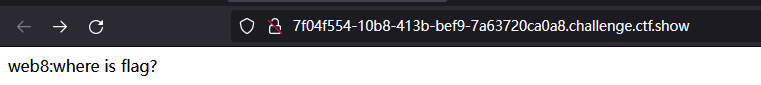

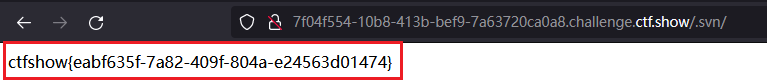

Web-8

跟第七题很像,如果你知道就很简单,不知道就嗝屁

pay attention ,小本本记起来,这个叫SVN泄露,访问url/.svn即可

okkkkkkkk

什么是SVN?

SVN(subversion)是源代码版本管理软件。

SVN(subversion)是程序员常用的源代码版本管理软件。在使用 SVN 管理本地代码过程中,使用 svn checkout 功能来更新代码时,项目目录下会自动生成隐藏的.svn文件夹(Linux上用 ls 命令看不到,要用 ls -al 命令),其中包含重要的源代码信息。

造成SVN源代码漏洞的主要原因是管理员操作不规范,一些网站管理员在发布代码时,不愿意使用“导出”功能,而是直接复制代码文件夹到WEB服务器上,这就使得.svn隐藏文件夹被暴露于外网环境,黑客对此可进一步利用:

可以利用其中包含的用于版本信息追踪的 entries 文件(.svn/entries 文件),获取到服务器源码、svn服务器账号密码等信息;

可以利用 wc.db 数据库文件(.svn/wc.db 文件),获取到一些数据库信息;

更严重的问题在于,SVN产生的.svn目录下还包含了以.svn-base结尾的源代码文件副本(低版本SVN具体路径为text-base目录,高版本SVN为pristine目录),如果服务器没有对此类后缀做解析,则可以直接获得文件源代码。

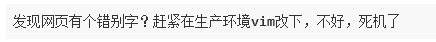

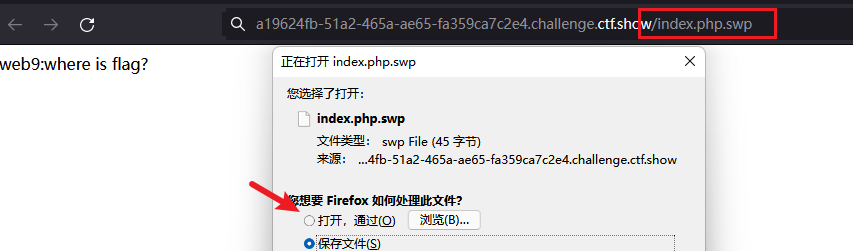

Web-9

题目的提示也蛮搞笑的就是说

这时候就要知道vim是个什么东西了

VIM

是linux自带且常用的文件编辑器

vim在编辑时会生成一个隐藏的临时文件

当vim非正常关闭时这个文件就会被保留下来

更通俗地说 就是——在使用vim时意外退出,会在目录下生成一个备份文件,格式为 .文件名.swp,访问url/index.php.swp下载备份文件

遇到VIM临时文件泄露的问题,就可以想到在(编辑的文件加上).swp

即:url/+index.php+.swp

这时候出现了一个登西,下载一下

轻轻松松出现好吧~~~

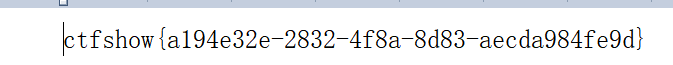

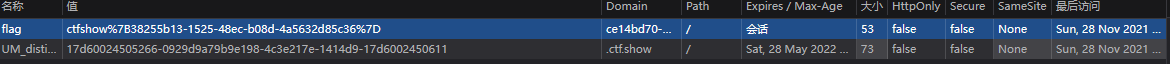

Web-10

来了来了,他来了,我最怕的cookie,没事,不打紧

首先,根据题目提示就是cookie泄露嘛

我们可以用开发者工具了,因为不知道都是干嘛的,就这一行一个个往下点

最后是点到"存储"就发现有个cookie选项,点一下,就有一个小数据库出来了

于是乎,flag到手

Web-11

不看题目了,反正都一成不变,直接看题目提示

有人在做,咱先不做

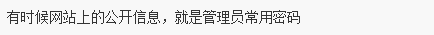

Web-12

这看起来好像挺简单的,毕竟公开信息嘛

然后,我们点到网站链接里

刚看到的时候就是说人傻了都,想着是不是自己不小心点别人网站里了,重新进一次,没错哇

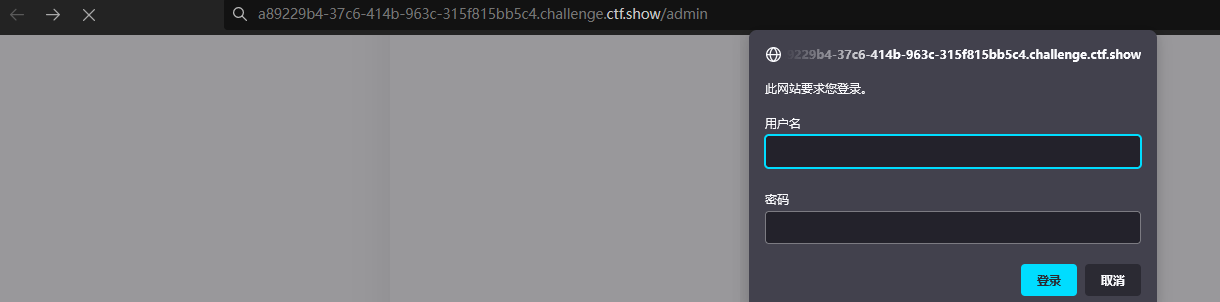

然后题目不是有提到管理员嘛,那那那我们就试一下按着提示来,在域名地址后加个admin,康康怎么样的

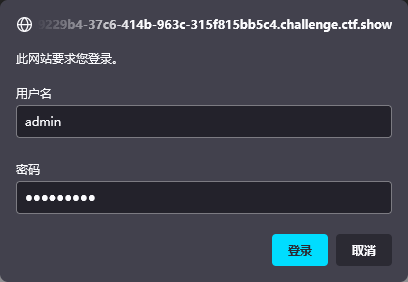

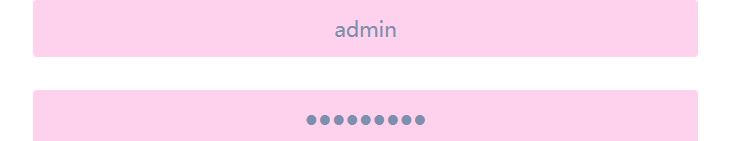

就出现了这么一个登西,用户名好办就是admin,但是这个密码就不知道的哇

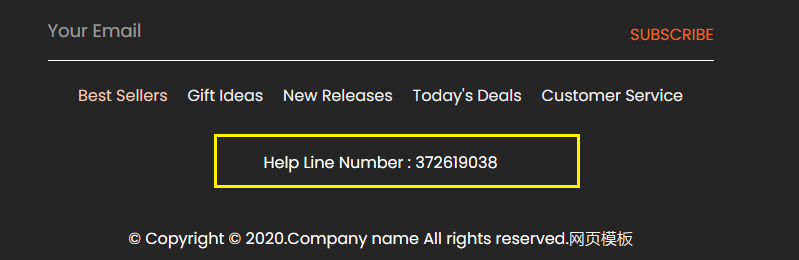

Suddenly,灵光一现,"公开信息是什么",吼吼,就拖到底部(一般什么各种协议和信息都在网页底部)

就就就刚好发现一串数字,应该是联系电话

笑死了,password就出来了

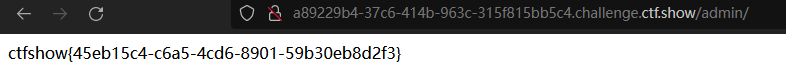

成功登录!flag到手

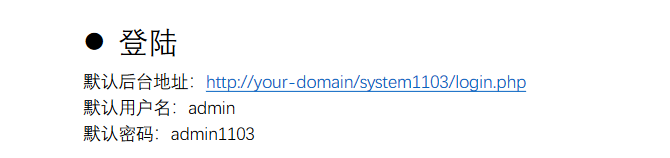

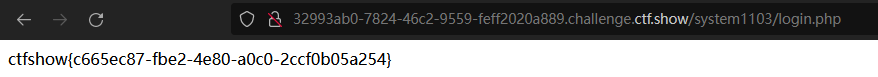

Web-13

continue

就是说花里胡哨的

"技术文档里不要出现敏感信息"就是说有个文档,先找出来,同理,拉到底部

这里这么多登西,还都是英文,不慌,我们移动鼠标,发现就到"document"这里会变小手,点进去康康

开头是这样的

同理往下,拉到底部

就出现用户名和密码了哇

不是去查这个网站,他那个"your-domain"指的是你自己原来的URL,所以只需要在最后加上/system1103/login.php

然后登录一下,flag就有了

Web-14

试了一下确实是有点懵,好像用admin不管用了

这些底部信息也不太知道要怎么用

不慌不慌,再想想

就瞎试试,在地址后加一个editor

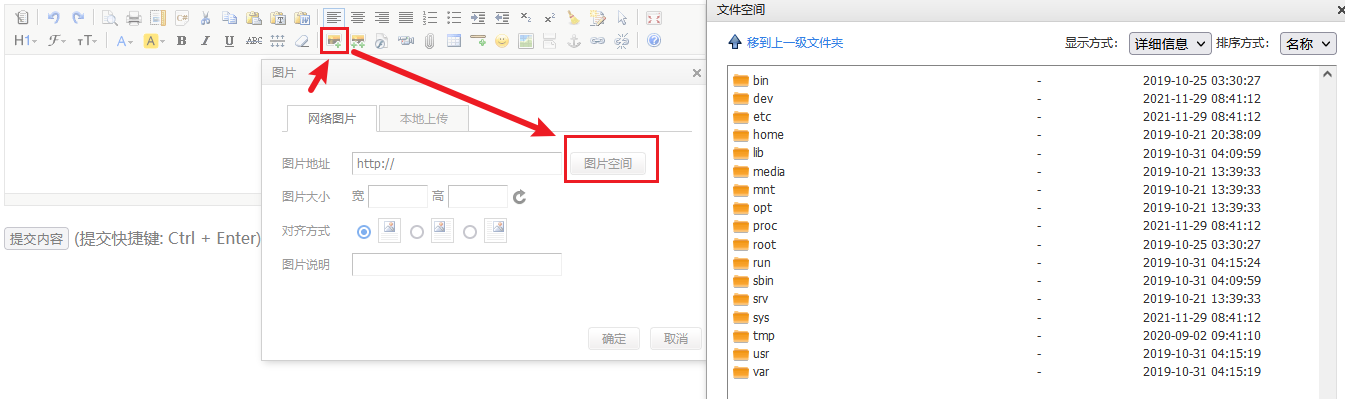

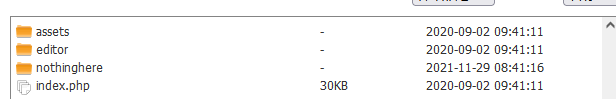

诶就就就出来了个登西,现在就是为了找对我们有帮助的信息,所以最好是能看到目录,点"图片上传"那里就可以有,出现了好多,不需要一个个去点,apache的网站通常在/var/www/html/下,我们就顺着找过去就ok啦

然后就出来个这个

这里就可以慢慢试一下,康康有没有出现什么

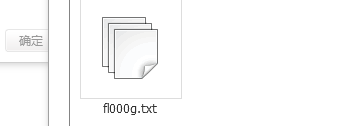

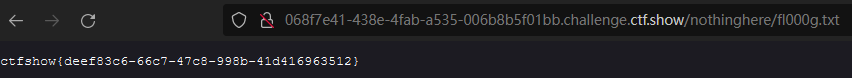

然后找到"nothinghere"这里就发现了一个

然后把路径弄下来去搜索一下

删一些掉,不然出现的是页面源代码

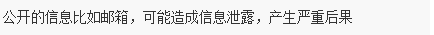

改成 http://068f7e41-438e-4fab-a535-006b8b5f01bb.challenge.ctf.show/nothinghere/fl000g.txt

就就就出来了,这题好难就是说,花了好多时间哇

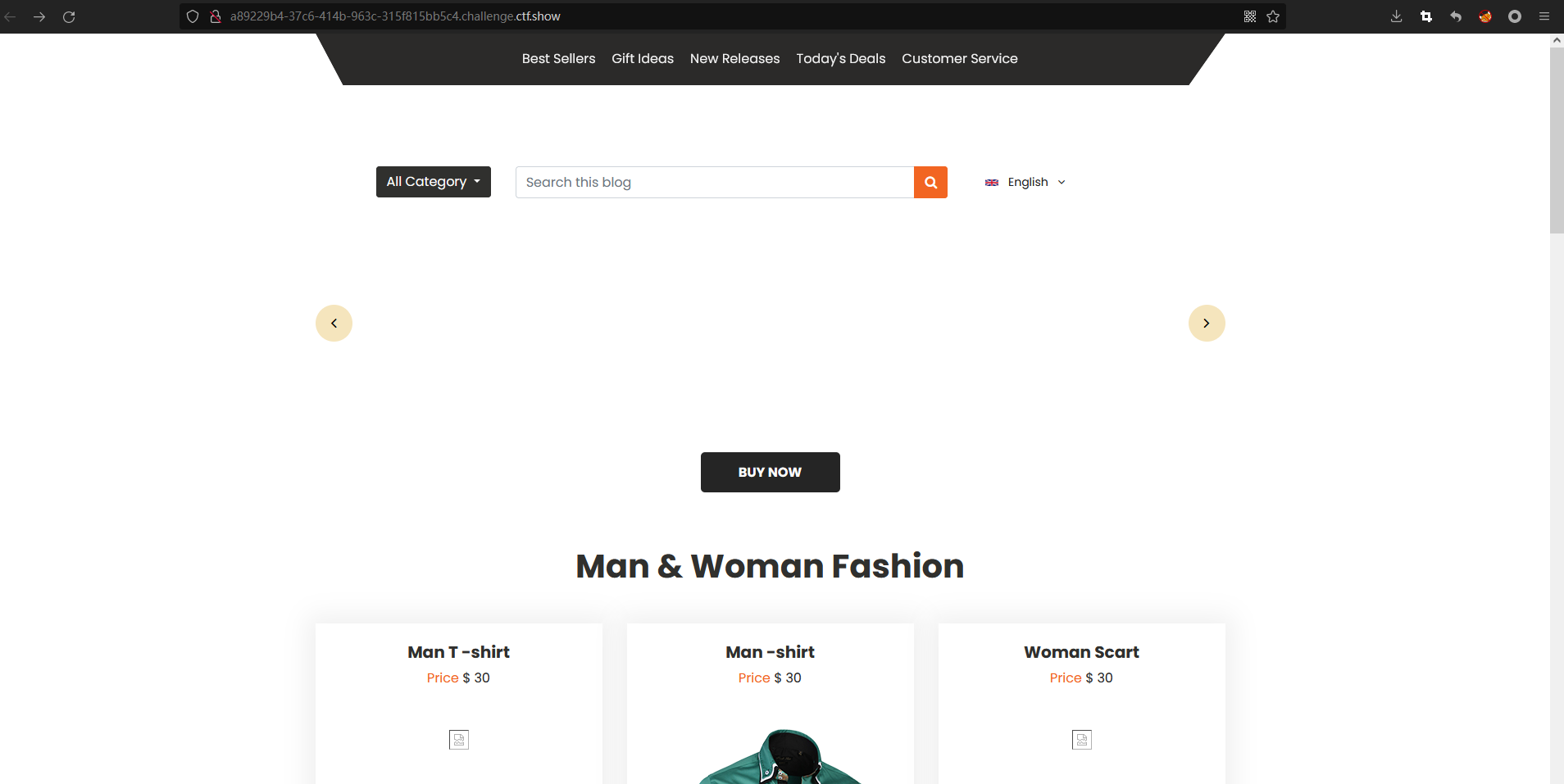

Web-15

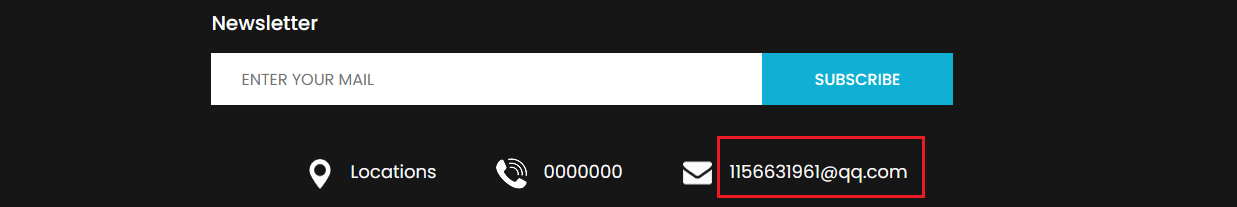

关键词:邮箱

这个封面,好好看哇

直奔主题,拖到最下面,找邮箱

先复制过来,然后去加个/admin,会出现一个登录信息

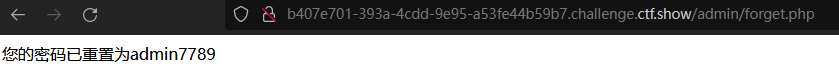

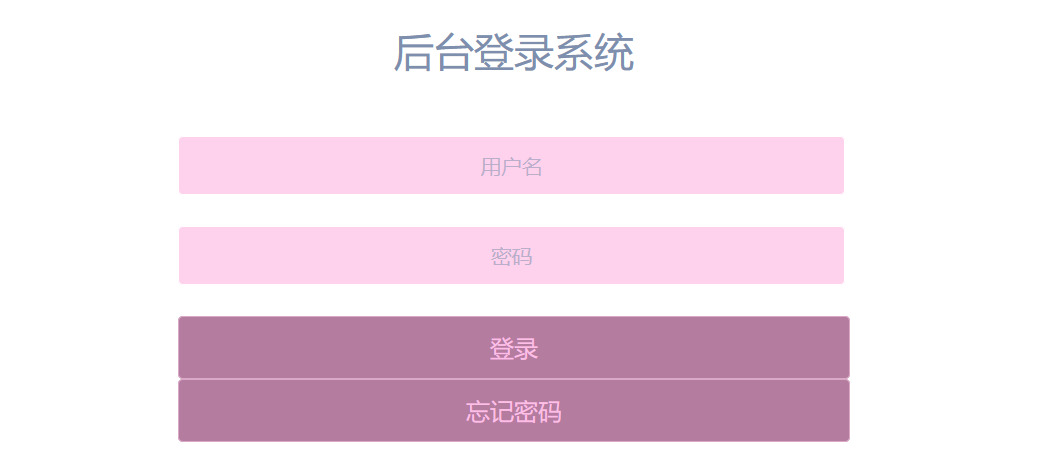

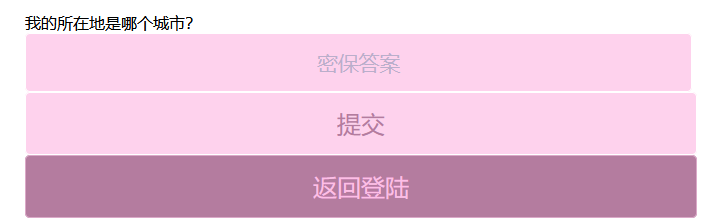

选"忘记密码",弹出来这么一个东西

题目要求我们说出在什么超市

那那那我们就想起来我们之前看到的邮箱是一个QQ账号邮箱,于是乎,就用QQ去查找一下

是这样子的,所以我们就知道了它是西安的,输入

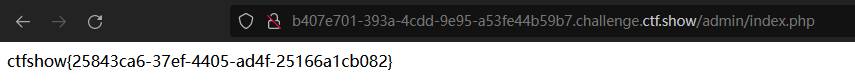

就get了一个新密码

登录一下~

就就就解决啦

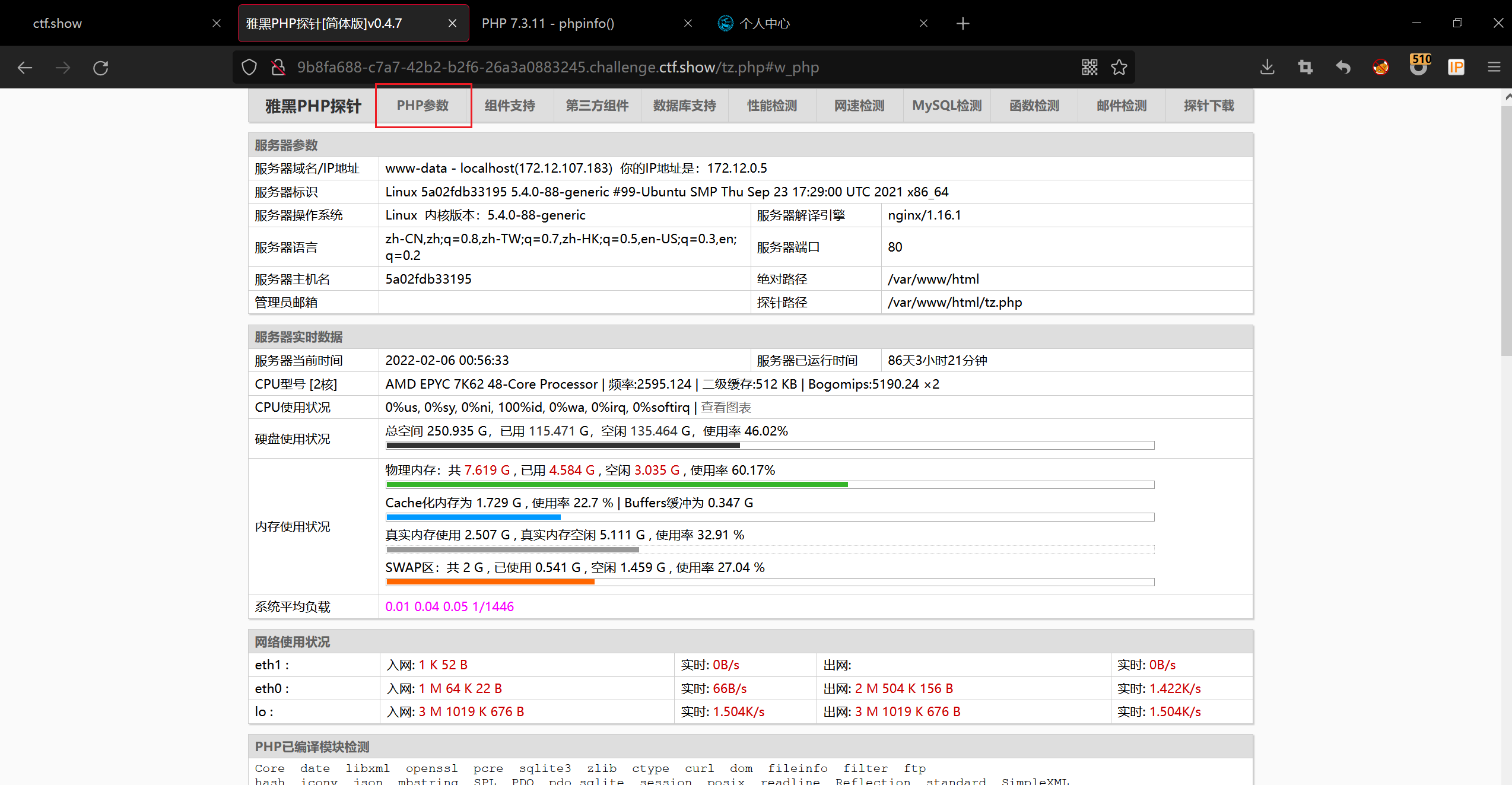

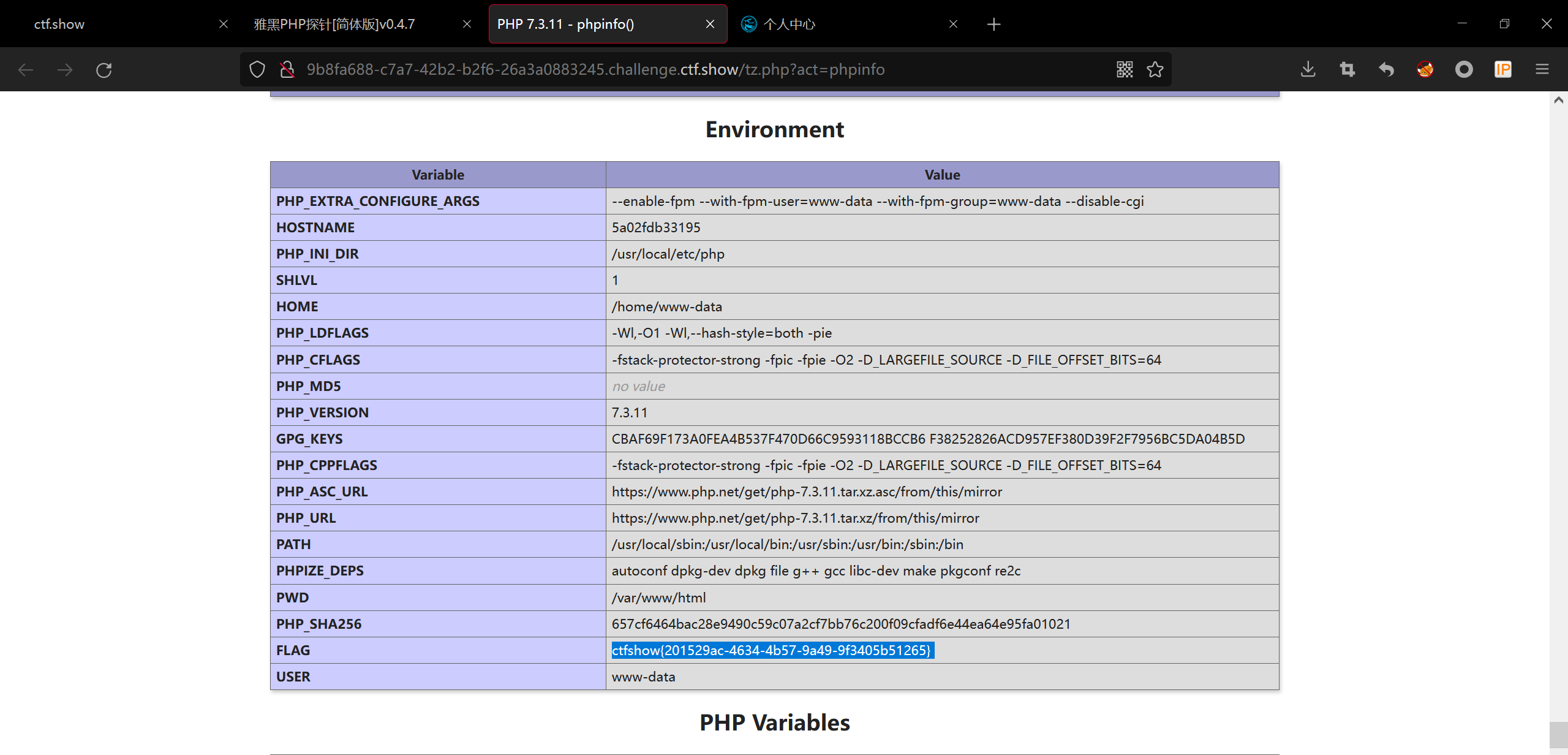

Web-16

这题就是说不看wp凭自己的能力就不可能知道 啊嘞 探针是啥都没接触过

看完就是说有tz.php那么一个文件

点PHP参数 跳出来下面的东西 然后找找找 就可以在FLAG这里找到flag

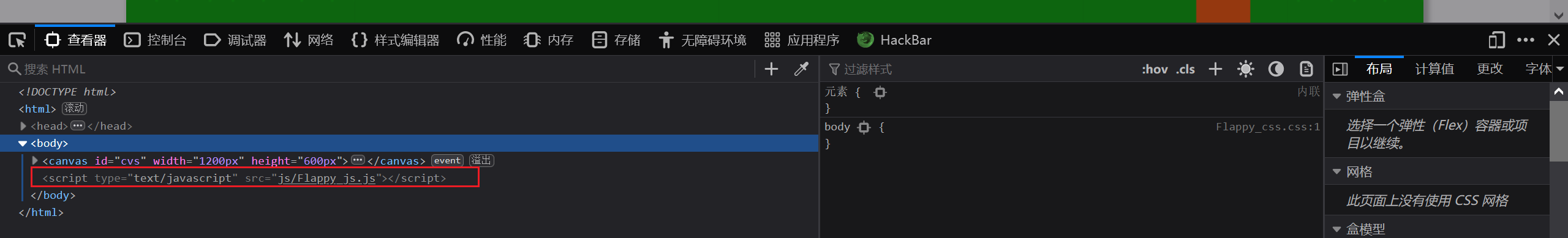

Web-18

我真的会笑死 做题做着就玩起来了

玩舒服了回归正题 先看源码 这里右键没有出现查看源码的选项

所以我们可以fn+f12查看

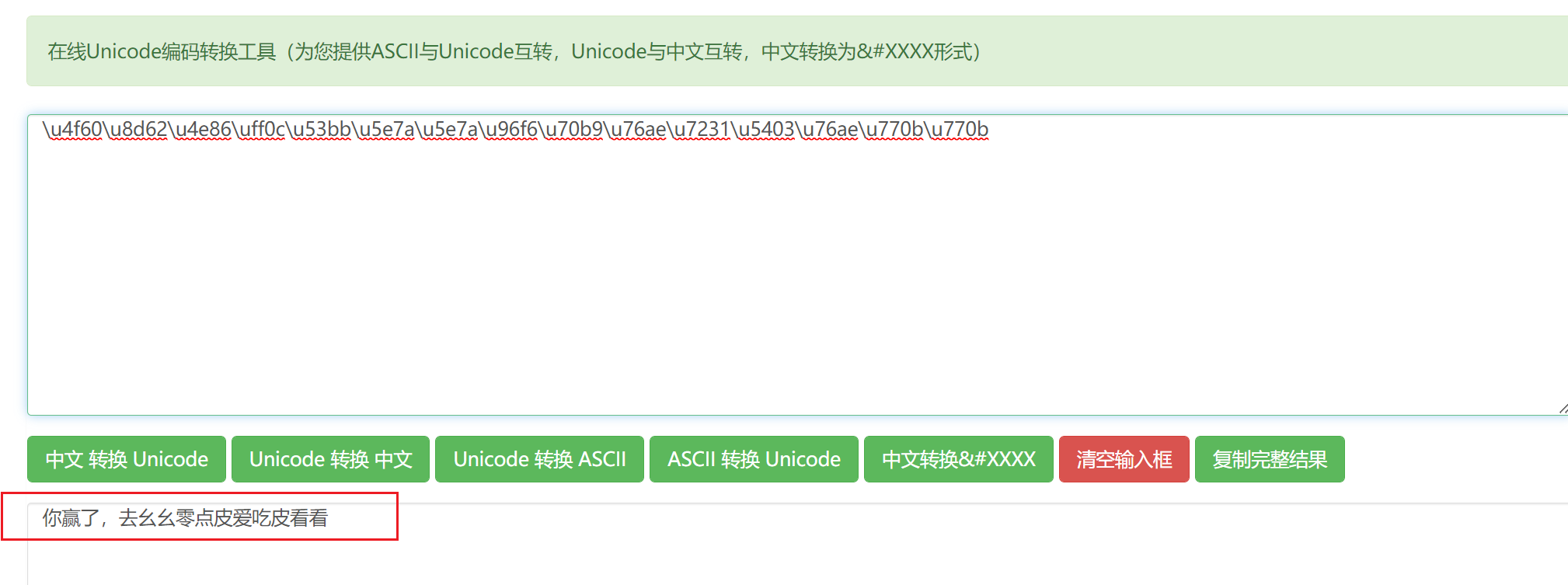

发现出现了一个很可疑的东西——js/Flappy_js.js

查看一下 咱还没学语言 好多语句看不懂不打紧 这里出现了一个像编码一样的东西 又是U开头的 可以猜测是不是Unicode编码 去解个码

出现了个啥 仔细看一下 "幺幺零点皮爱吃皮"="110.php" 我真的会笑死

有了

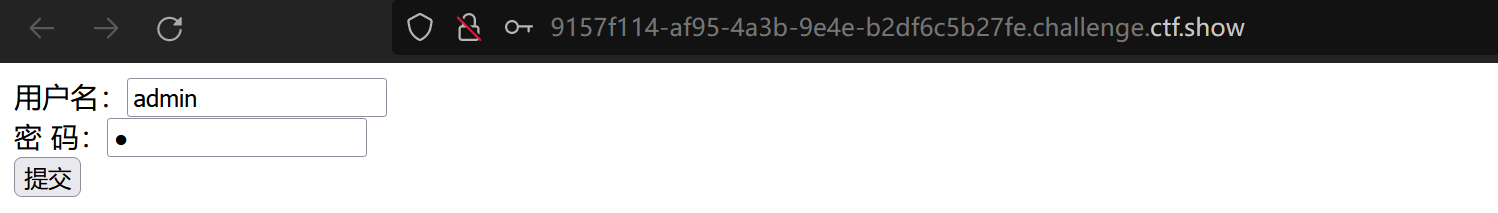

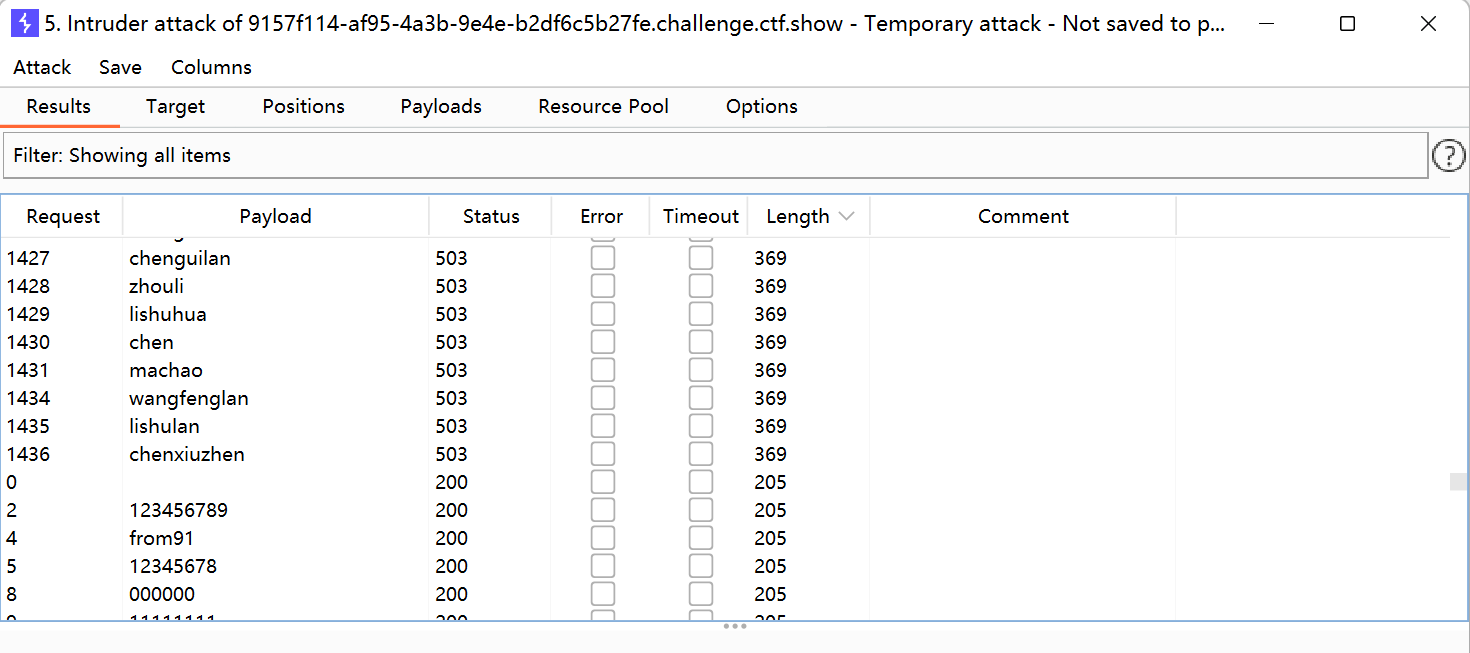

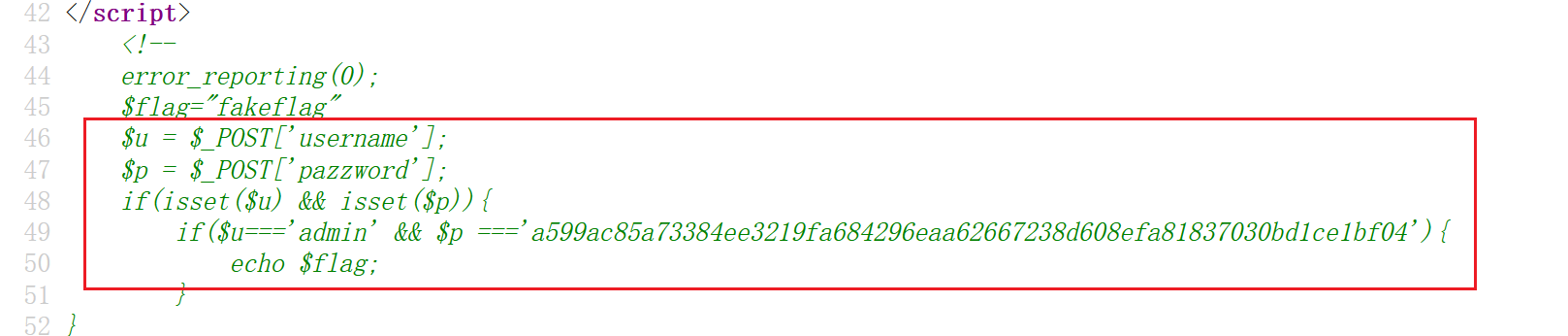

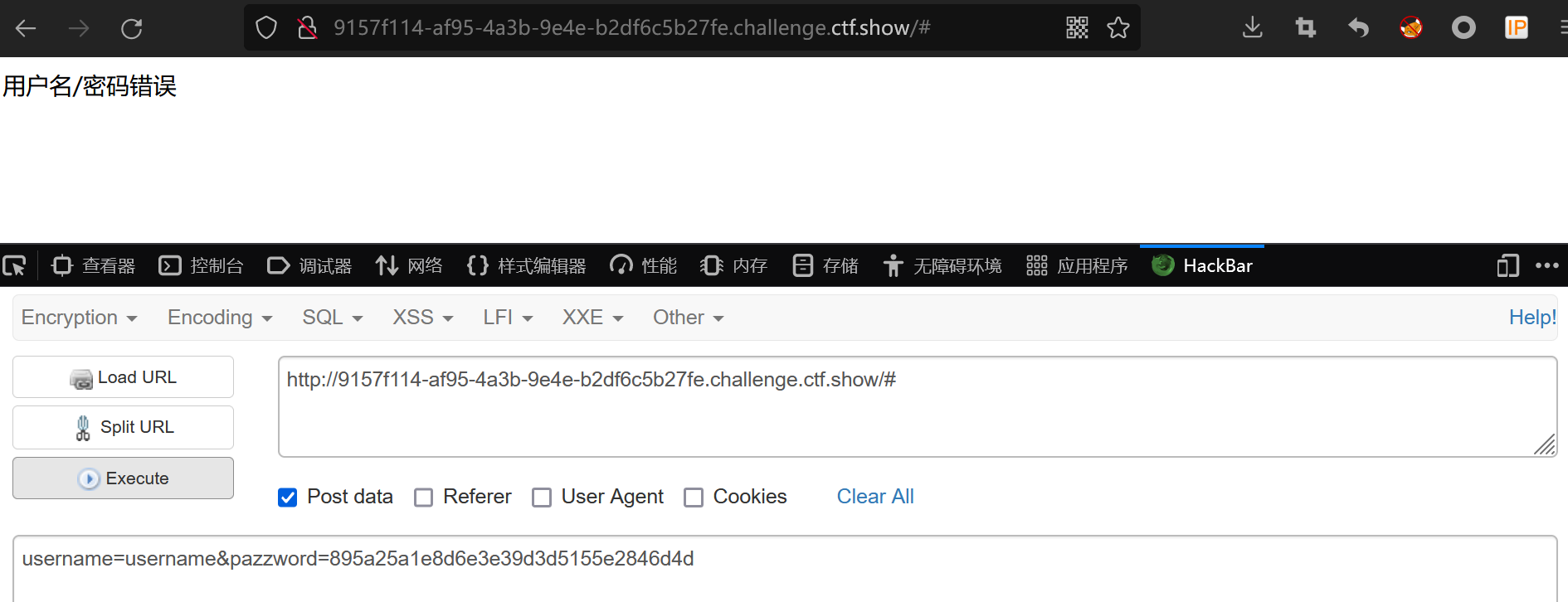

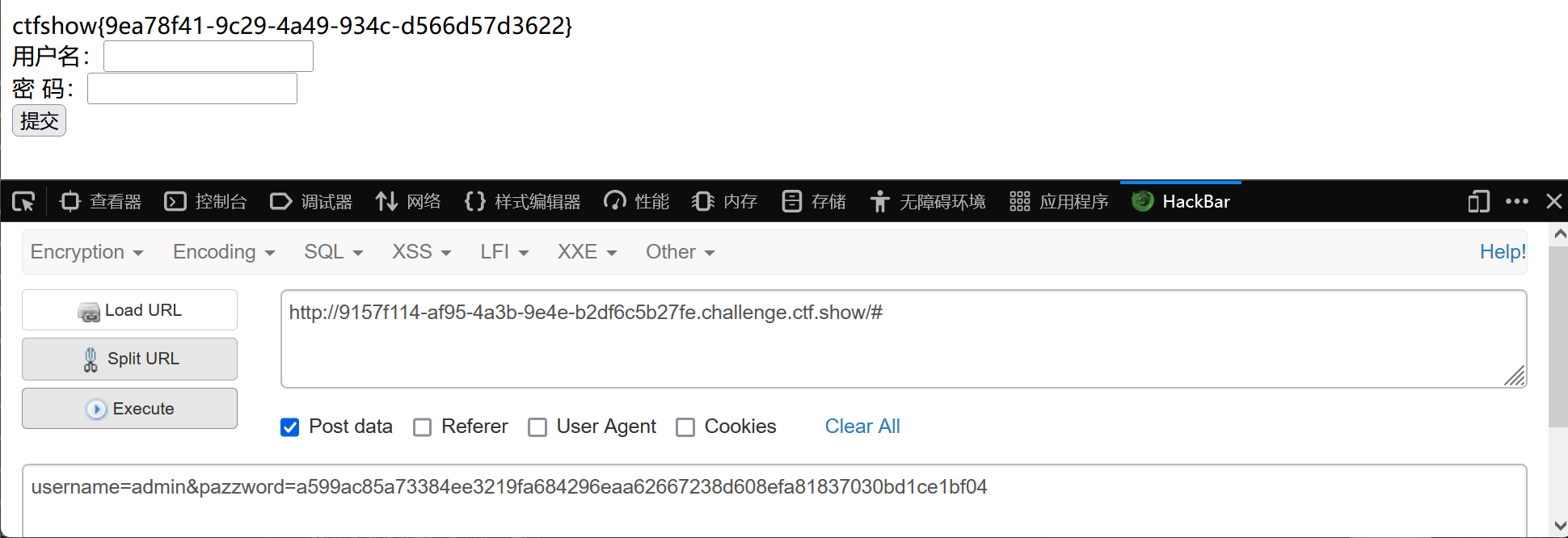

Web-19

像爆破 第一个想法就是抓包然后字典破密码

很显然不太行 又得查看源码

发现了源码泄露了用户信息hhh

直接输入显示不正确 那就用下一行的语句

if($u==='admin' &&$p ==='a599ac85a73384ee3219fa684296eaa62667238d608efa81837030bd1ce1bf04')

出来啦

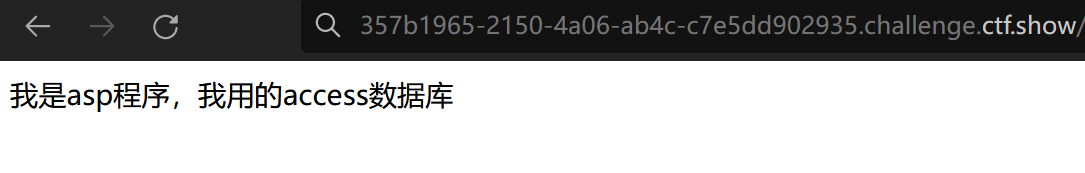

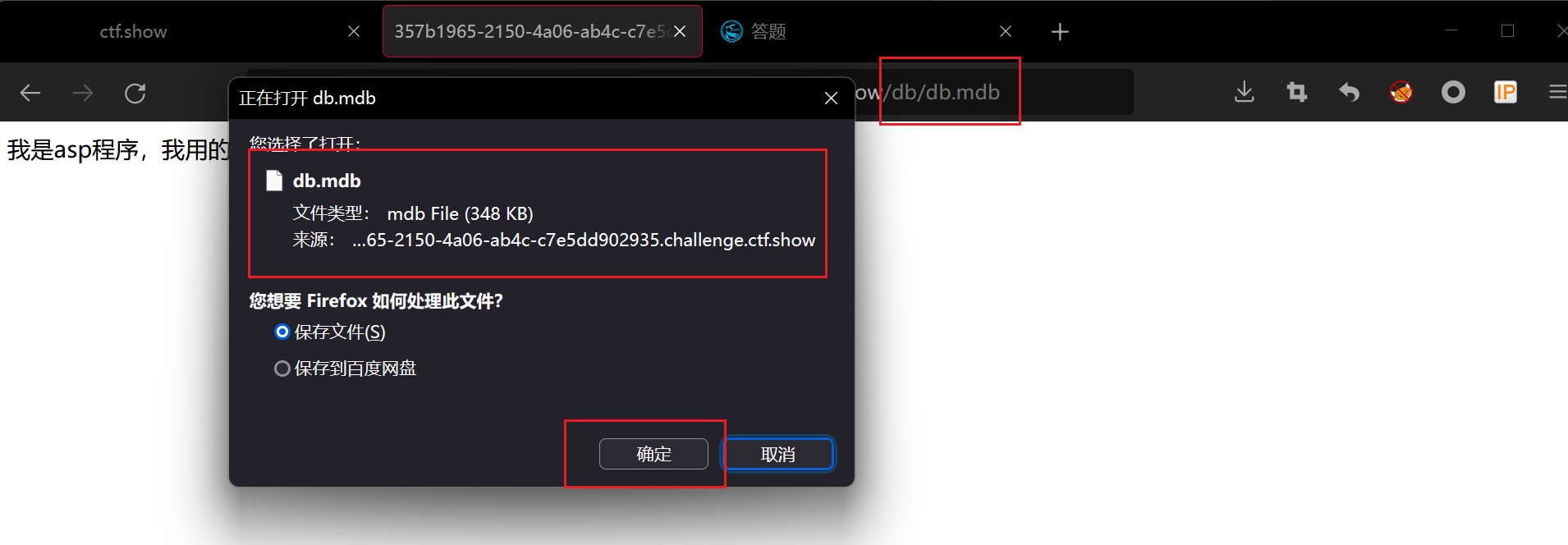

Web-20

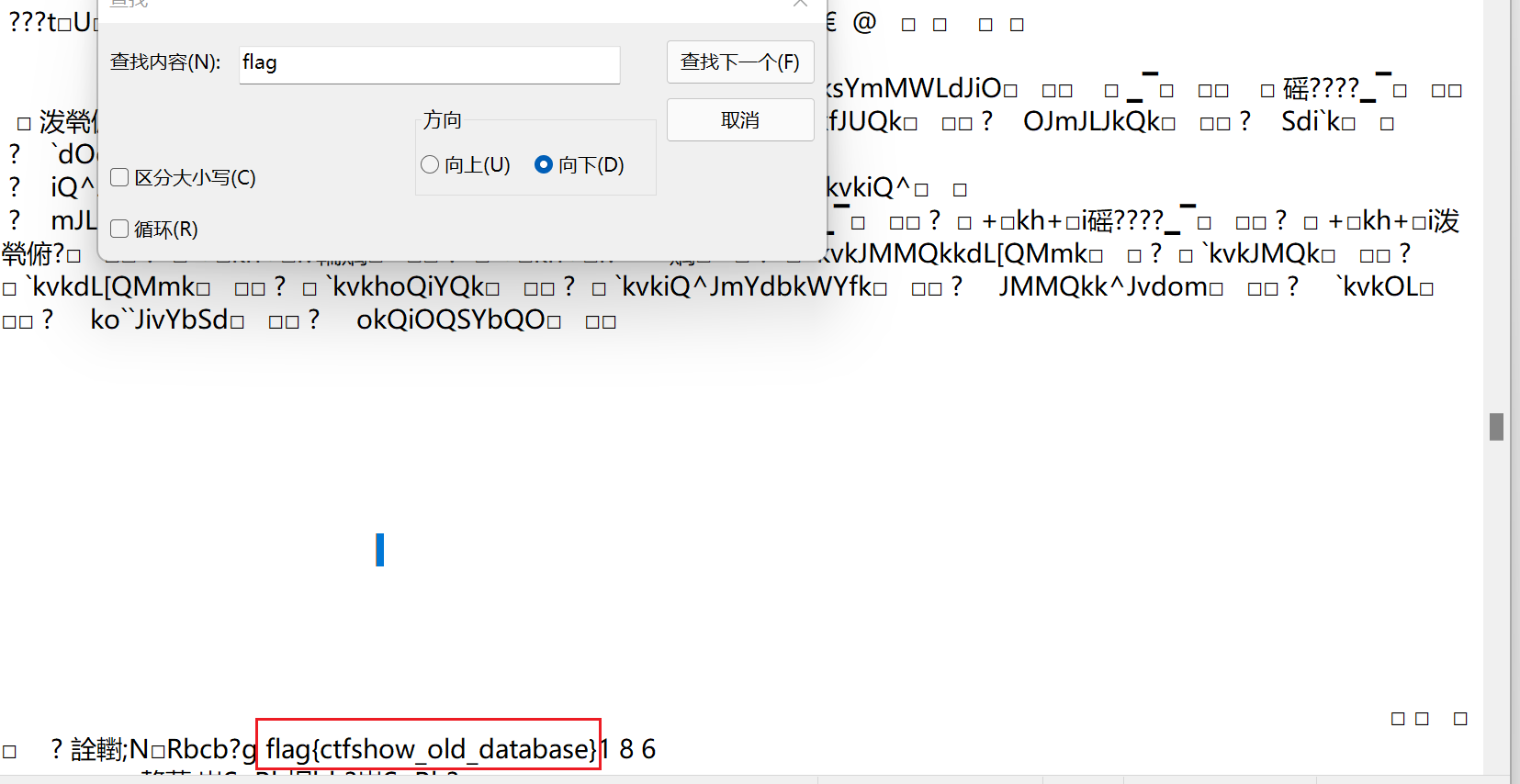

题目提示:mdb文件是早期asp+access构架的数据库文件,文件泄露相当于数据库被脱裤了。

早期asp+access架构的数据库文件为db.mdb 然后db.mdb又是db文件下的 所以在url路径添加加/db/db.mdb 对文件进行下载

用记事本打开 救命 不小心设置了以后这种格式都用记事本打开 算啦 不管他

还好有个查找选项 得到flag啦

评论已关闭