信息收集

渗透的本质就是信息收集的过程

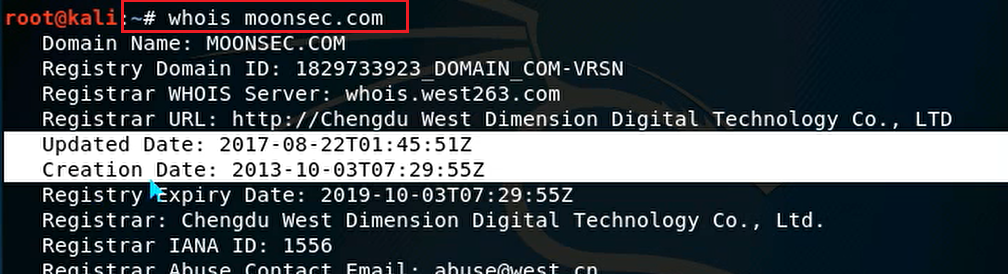

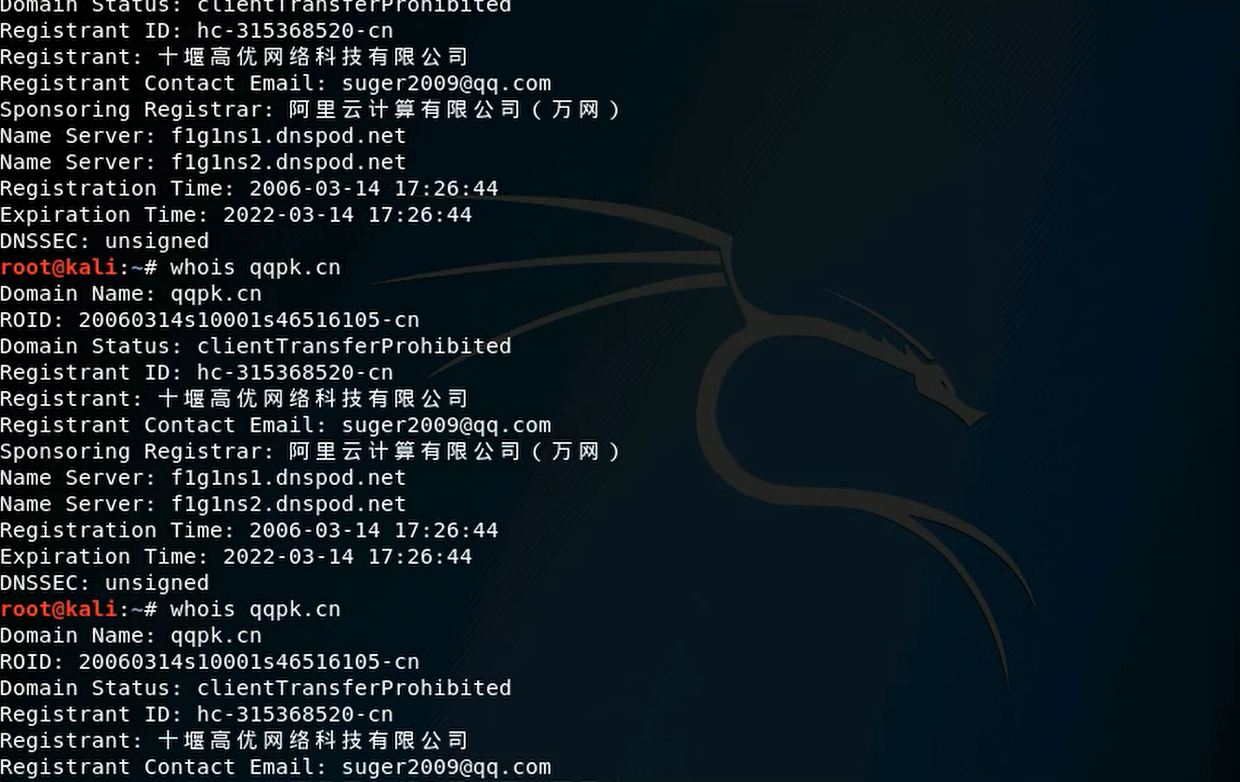

一、可以用kali里的whois查询网站

文件的目录扫描

工具

御剑 有一个不好就是字典太老,有些东西可能查不出来

显示界面就是这样子的:

DirBuster 就就就没下载了,扫描工具一个就ok了

PKer

子域名收集

根域名 baidu.com

子域名 www.baidu.com

每个子域名对应不同的网站

子域名挖掘mathods

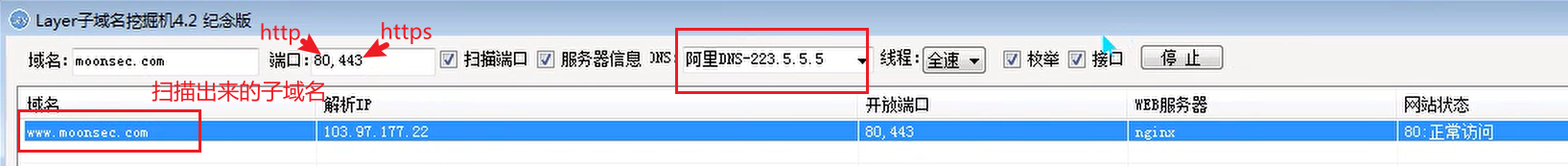

工具:Layer.exe

工具:subDomainsBrute

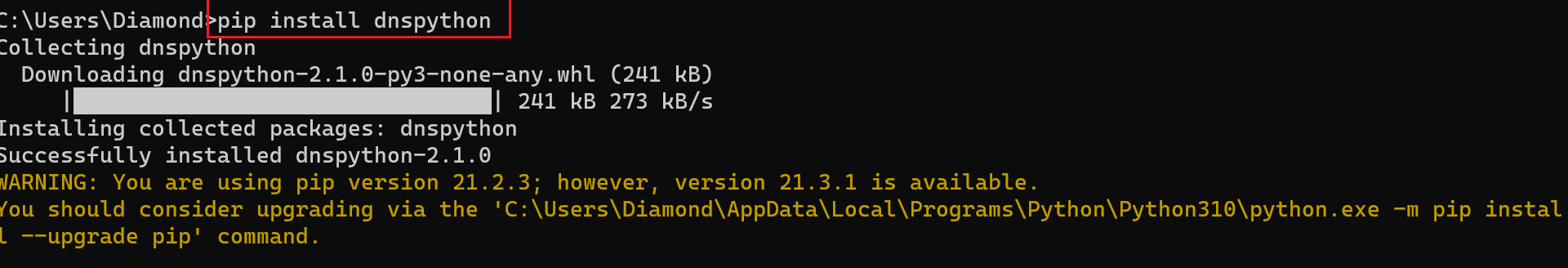

环境:python

依赖库:dnspython、gevent

格式:python subDomainsBrute.py -t 10 baidu.com

扫描结果保存在tmp目录,dict目录存放字典

Options:

--version show program's version number and exit

-h, --help show this help message and exit

-f FILE A file contains new line delimited subs, default is

subnames.txt. //输入指定的字典--full Full scan, NAMES FILE subnames_full.txt will be used

to brute-i, --ignore-intranet

Ignore domains pointed to private IPs-t THREADS, --threads=THREADS

Num of scan threads, 200 by default-o OUTPUT, --output=OUTPUT

Output file name. default is {target}.txt //限制域名,一般都是说包含什么或者开头结尾要是什么

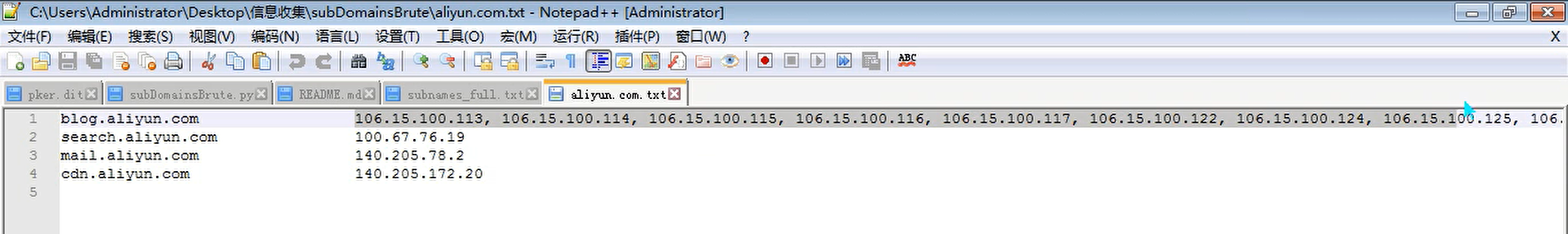

subDomainsBrute.py aliyun.com

subDomainsBrute.py aliyun.com -f subnames_full.txt -o aliyun.com.txt

最后扫描出来的结果:

都是有IP的,可能是服务器也可能是cdm

可以把前面的东西复制一下去站长工具(chaojiping)查

查询结果可以看出这个域名是什么提供商,可能有电信可能有联通,当然也有CDN的

wydomain猪猪侠

用法:dnsburte.py -d aliyun.com -f dnspod.csv -o aliyun.log一般查询的输出会存储在.log里面的

whois反查

1.kali

2.站长工具

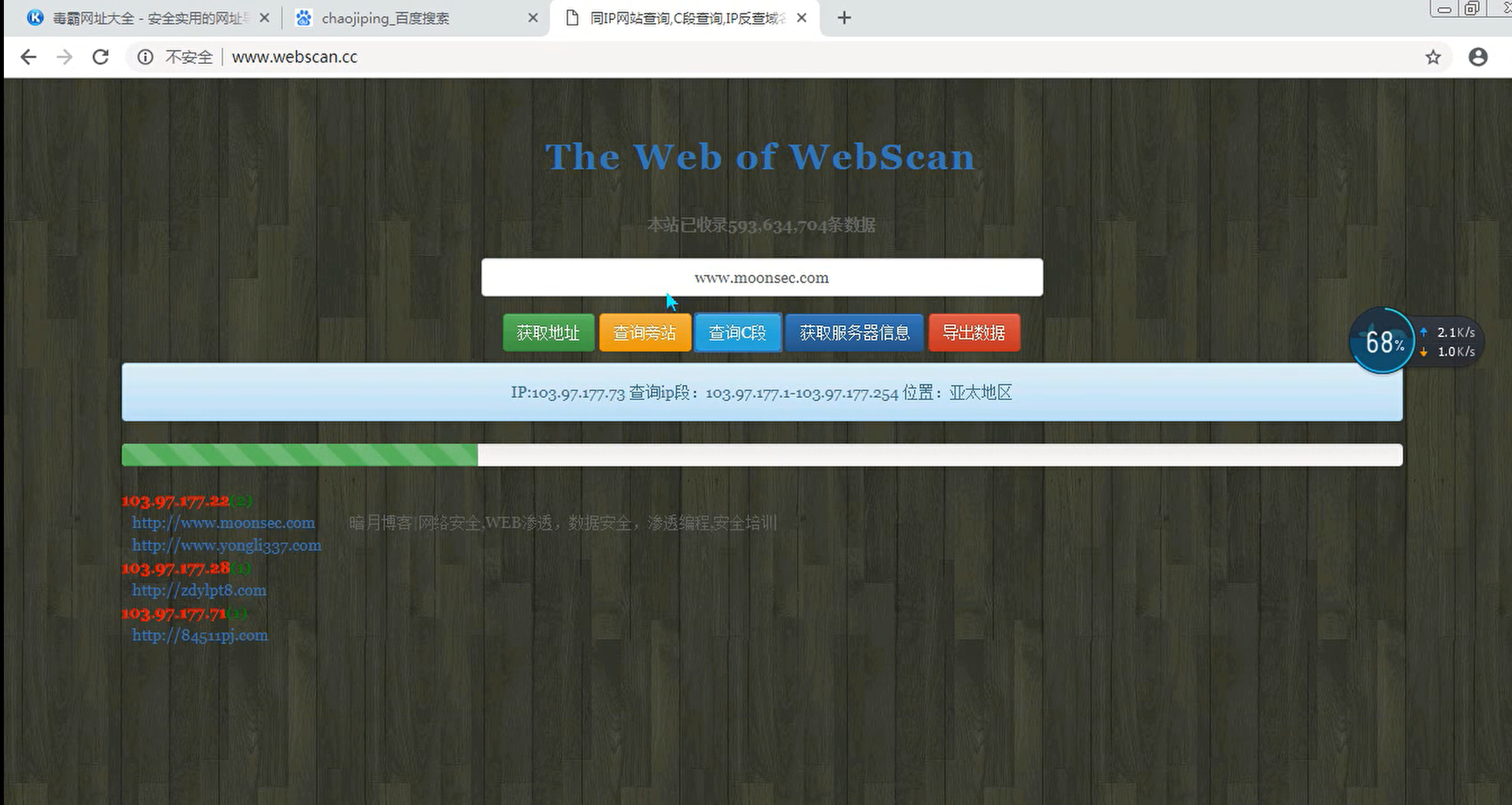

IP反查

超级ping——检查网站是否用了CDN

C段查询——查询0-255的反查域名

可以用www.webscan.cc进行查询

它还可以查询旁站(虽然说咱也不知道旁站是什么)

天眼查——查询公司资产相关

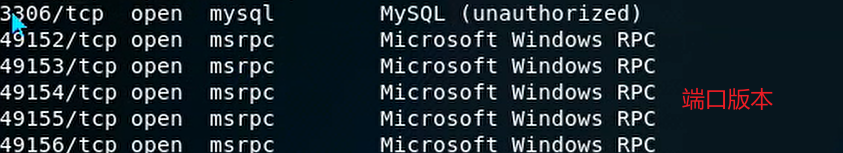

端口服务

目的:为了让两台计算机能找到对方的进程

比如:Web服务一般是8080端口

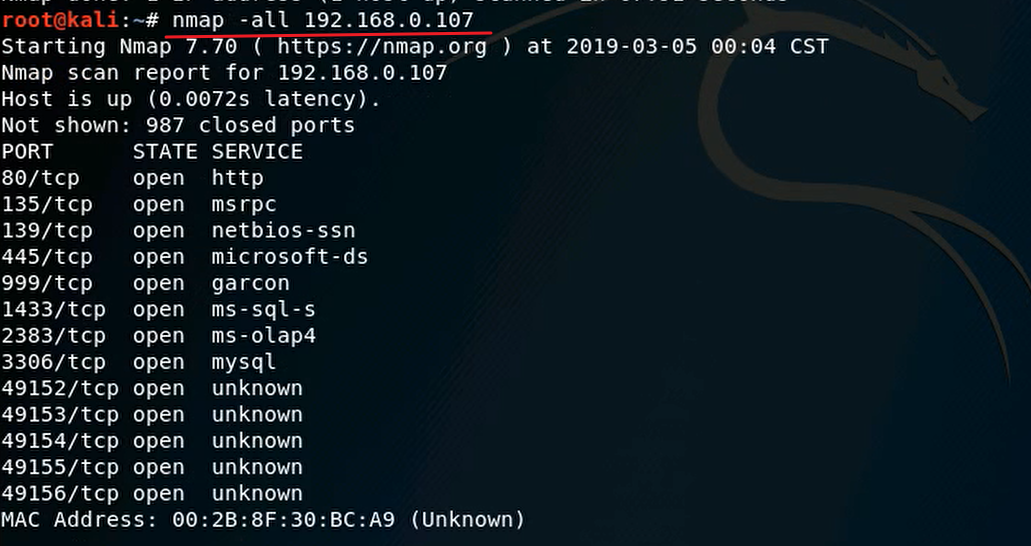

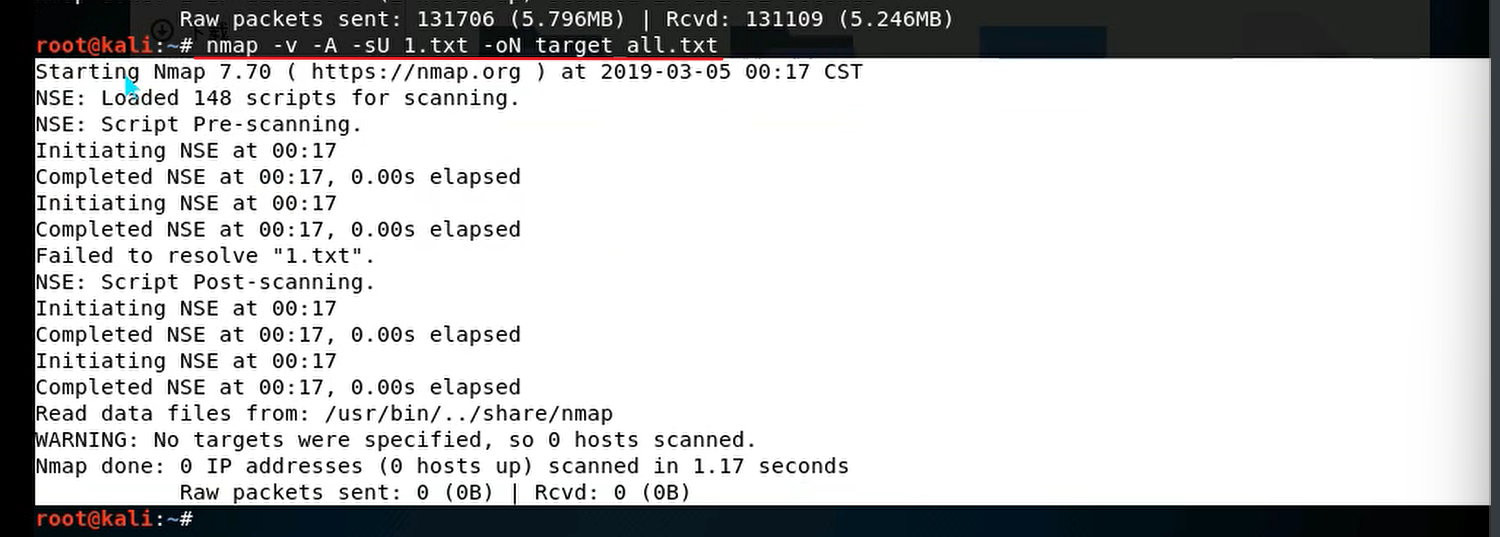

nmap

有可能改成其他端口,但它也是Web服务,这时候就要用nmap(kali自带)查询一下了

这些是一些常见的查询代码

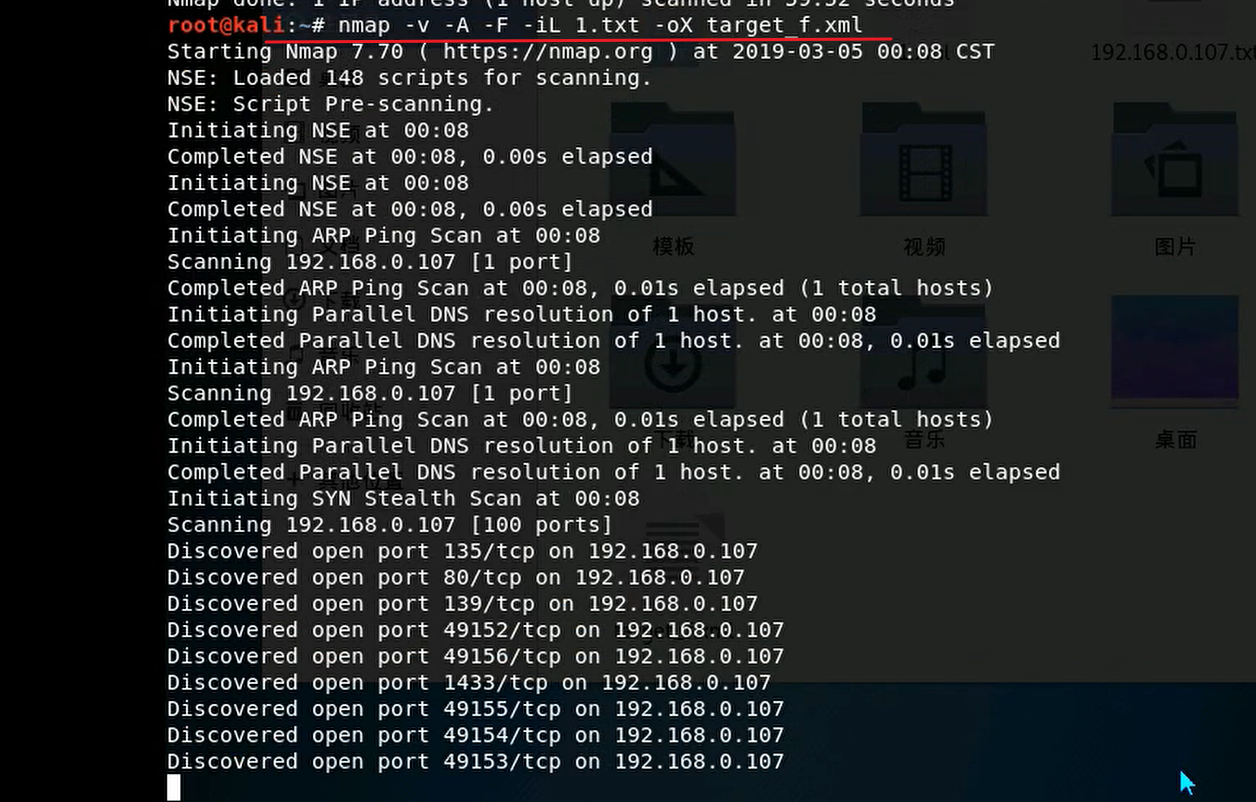

-A 版本描述(version detection) 脚本(script scanning) 路由显示(traceroute)

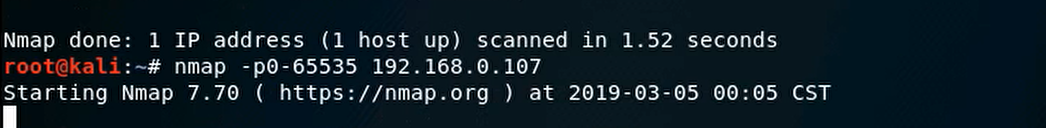

-all+IP地址 表示0-65535所有端口的扫描

下面这样子也可以,都表示0-65535的扫描

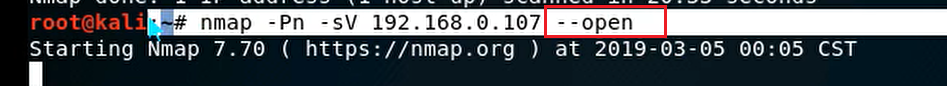

接下来这个是表示显示所有开放端口

-F 快速扫描

-IL 导入文本

-v 把扫描过程显示出来

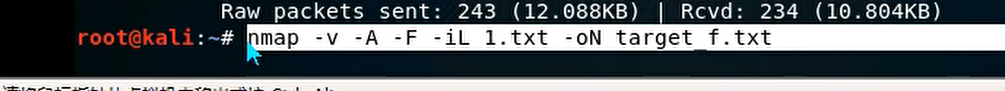

-oN 保存文本

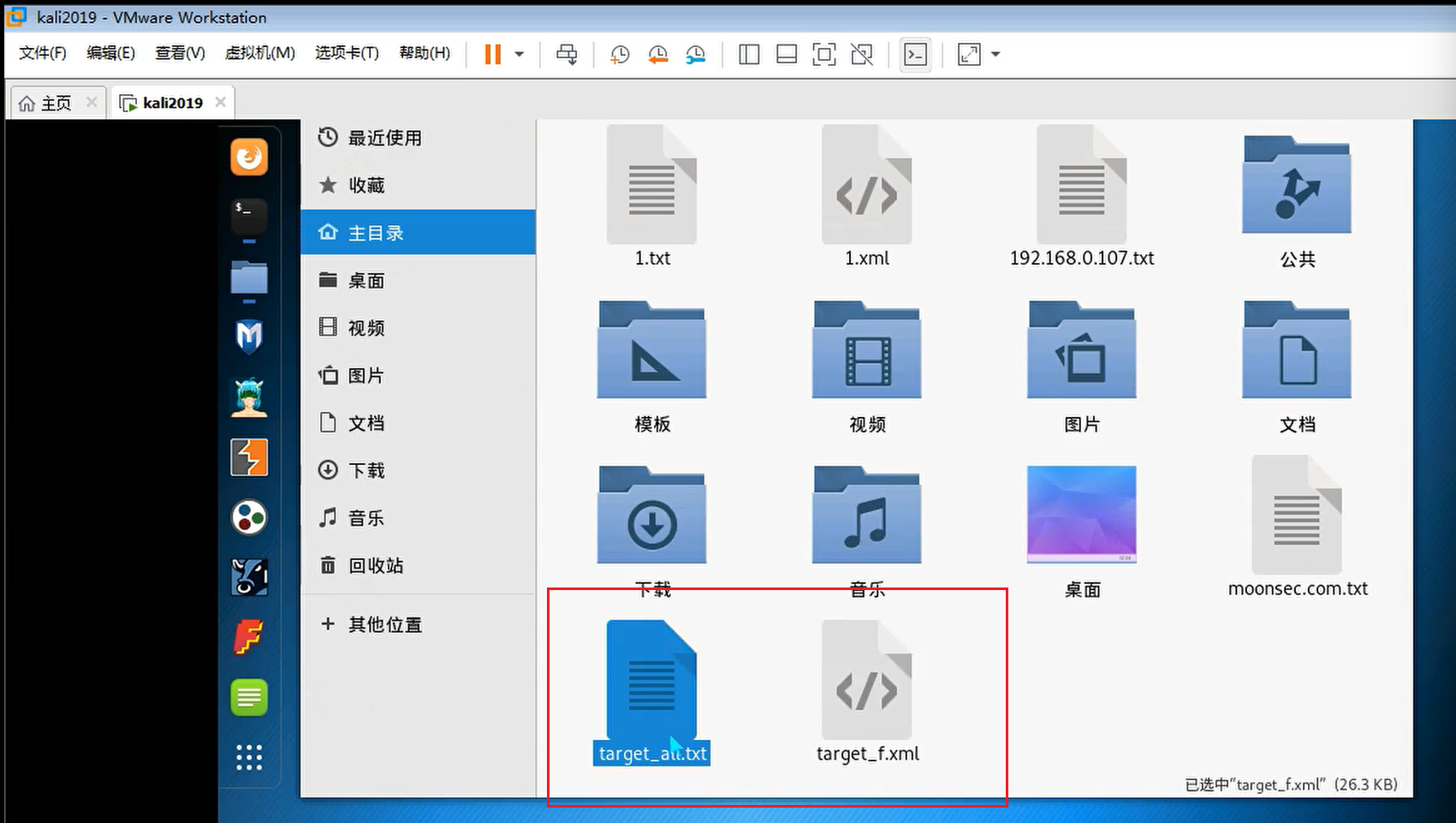

kali有些的输出结果好像都是放特定的文档里的 一般还都是叫target啥啥的,后缀不一样

-sU UDB扫描 很少遇到,了解一下就ok

Web信息探测

cms识别

[云悉WEB指纹CMS识别](

评论已关闭